ManageOZO3

【参考】

2021年03月24日時点での情報で掲載しています。

「ManageOZO3」との認証連携を設定します。

【注意】

- 本手順は「ManageOZO3 3.22.1」で確認した手順です。

- ManageOZO3がSAML認証可能なバージョンなどの制約については販売元にお問合せください。

- ManageOZO3がSAMLで認証するキーは「連携ID」です。

- IIJ IDサービス内のユーザ属性にManageOZO3の「連携ID」と同一の値を保持しておく必要があります。

1. IIJ IDサービスにSAMLアプリケーションを登録する

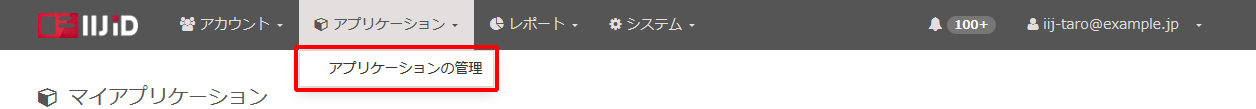

1. 「アプリケーション」の「アプリケーションの管理」 をクリックします。

2. 「アプリケーションを追加する」をクリックし、「カスタムアプリケーションを追加する」をクリックします。

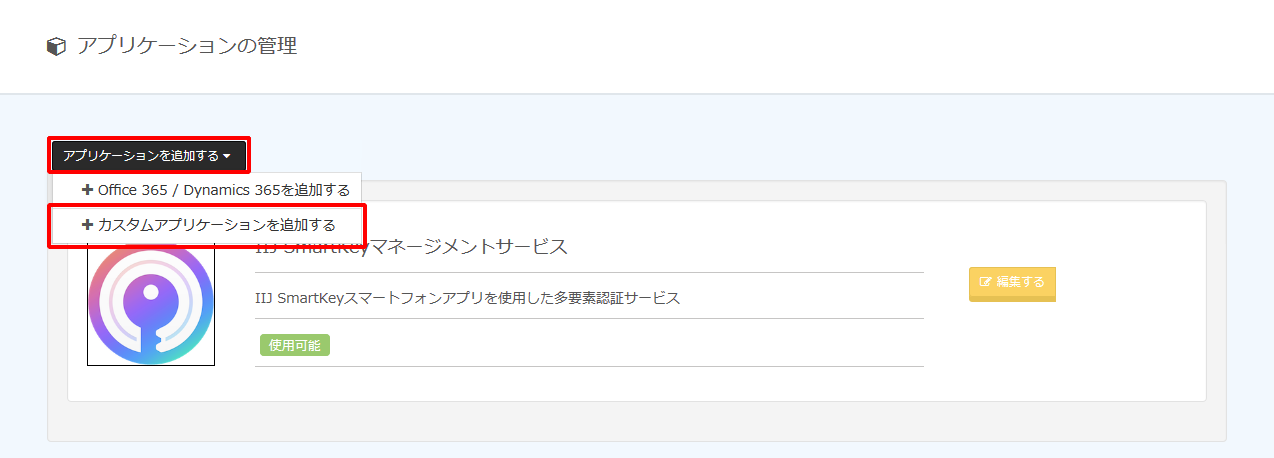

3. 「SAMLアプリケーション」を選択し、「次に進む」をクリックします。

4. アプリケーション情報を入力し、「アプリケーションを追加する」をクリックします。

2. IIJ IDサービスのIDプロバイダ情報を確認する

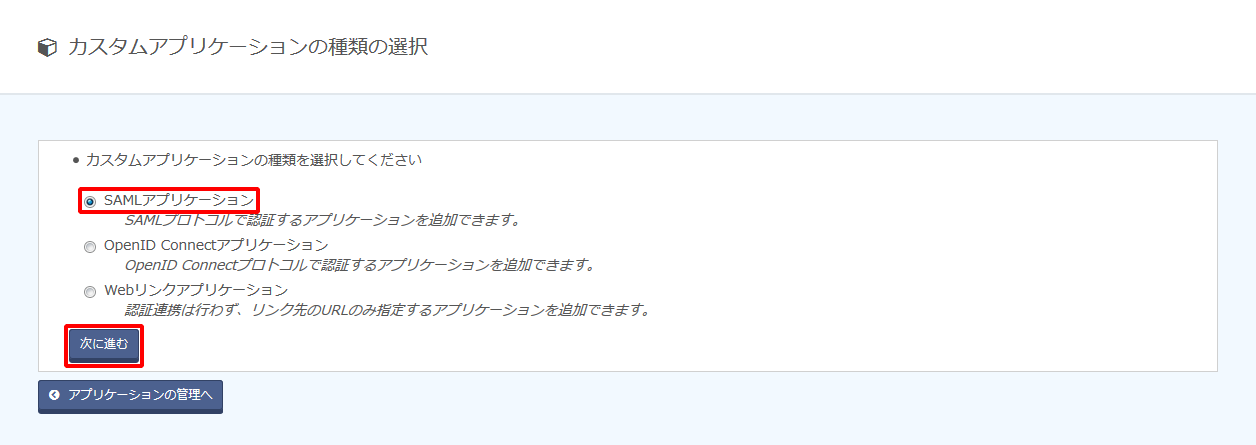

1. 作成されたアプリケーションの「編集する」をクリックします。

2. 「IDプロバイダ情報」をクリックします。

3. 表示された「SSOエンドポイントURL(Redirectバインディング)」の値を控えます。

3. ManageOZO3のSAML2.0認証を有効化する

【参考】

SAML2.0認証を有効化した後は、IIJ IDで認証が行われます。

有効化後、設定不備などによりManageOZO3にログインできなくなった際は、以下のようにURLのクエリに「issso=false」を加えてアクセスすると、IIJ IDを経由せずにログインきます。

https://[サーバ名]/ozo3/default.cfm?version=xxxxx&issso=false

1. ManageOZO3に管理者IDでログインします。

2. メニューから「管理アプリ」の「SSO設定」をクリックします。

3. 「管理」をクリックします。

4. 以下のとおり設定し、「更新」をクリックします。

| 項目 | 内容 |

|---|---|

| SSO対応有効/無効 | 「有効」をチェック |

| 認証方式 | 「SAML2.0認証」を選択 |

4. ManageOZO3にIDプロバイダ情報を登録する

1. メニューから「管理アプリ」の「SSO設定」をクリックします。

2. 「認証設定」のタブで以下のように設定し、「アプリケーションID/URI」、及び「応答URI」の値を控えます。「更新」をクリックします。

| 項目 | 内容 | 備考 |

|---|---|---|

| サインオンURL | 手順2-3で控えた「SSOエンドポイントURL(Redirectバインディング)」 | 「SSOエンドポイントURL (POSTバインディング)」でも設定できます |

| ポータルURL | 例) https://www.auth.iij.jp/console/ | ManageOZO3 ログアウト後に表示させるURLを設定します |

5. ManageOZO3の認証連携IDを設定する

1. 認証連携IDを設定するためのCSVファイルを準備します。

| CSVファイルの記述方法 | CSVファイルの記述例 | 備考 |

|---|---|---|

ユーザーID,ユーザー名称,連携ID [ManageOZO3のユーザID],[ManageOZO3のユーザ名],[IIJ IDのユーザID] | ユーザーID,ユーザー名称,連携ID 1,IIJ太郎,iij-taro@example.co.jp 15,IIJ次郎,ijj-jiro@example.co.jp 3,IIJ三郎,iij-saburo@example.co.jp | 1行目は変更せずに記述し、1行1ユーザで改行区切りで記述します |

【参考】

管理者IDとIIJ IDのユーザを紐づけます。事前に管理者IDと紐づけるIIJ IDユーザを登録してから以降の作業を実施してください。

個々のユーザの「連携ID」属性の値には、該当するIIJ IDサービスのIDを設定することをおすすめします。

IIJ IDサービスのユーザID以外でも設定できますが、IIJ IDサービスの各ユーザ共通のユーザ属性にManageOZO3の各ユーザ毎の「連携ID」と同一の値を保持されている必要があります。

【参考】

認証連携IDの設定を行なうCSVファイルは以下の手順で入手することもできます。

1. SSO設定画面の「認証連携ID一覧」タブをクリックし、認証連携IDを設定するグループを検索します。

2. 「CSV出力」をクリックします。

3. 入手したCSVファイルを編集します。

2. メニューから「管理アプリ」の「SSO設定」をクリックします。

3. 「CSVデータ取り込み」のタブをクリックします。

4. 「ファイルを選択」をクリックし、手順5-1で準備したCSVファイルを選択します。

5. 「CSVアップロード」をクリックします。

6. 「更新」をクリックします。

【参考】

設定した認証連携IDの情報は「認証連携ID一覧」タブで確認できます。

6. IIJ IDサービスのSAMLアプリケーションを設定する

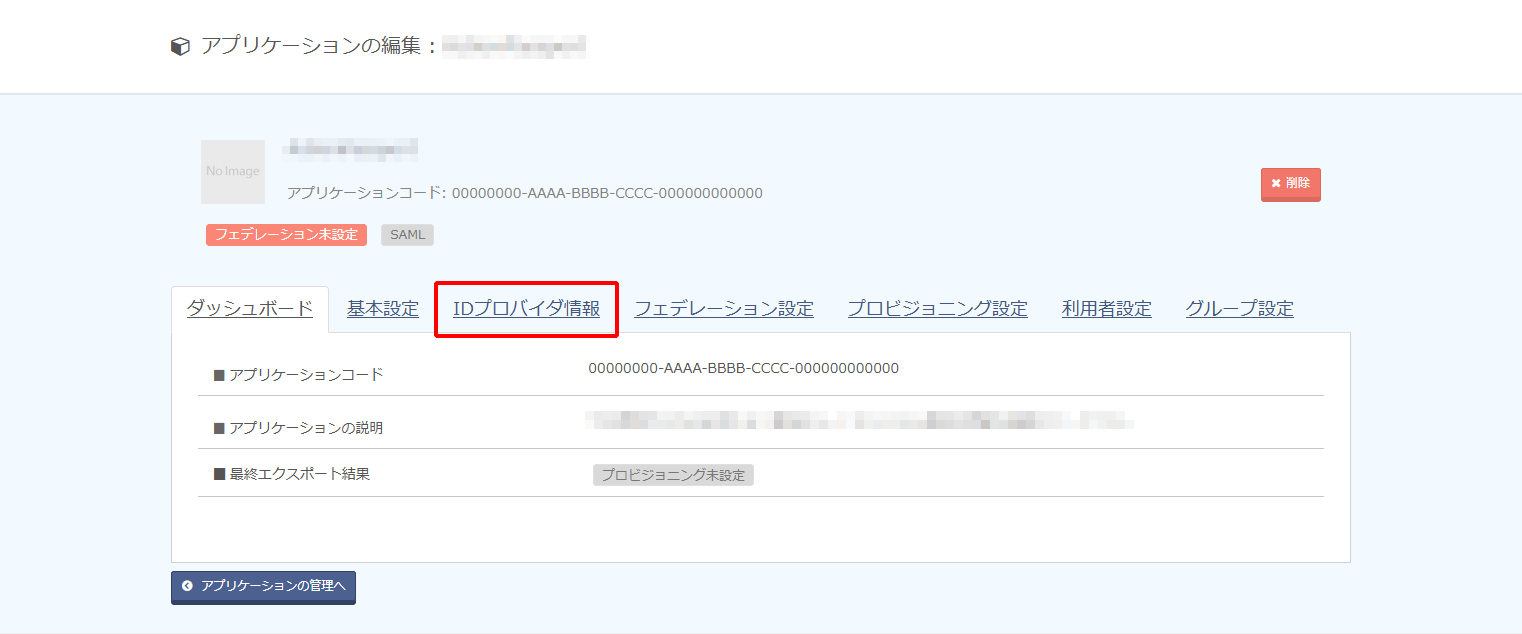

1. 「アプリケーション」の「アプリケーションの管理」 をクリックします。

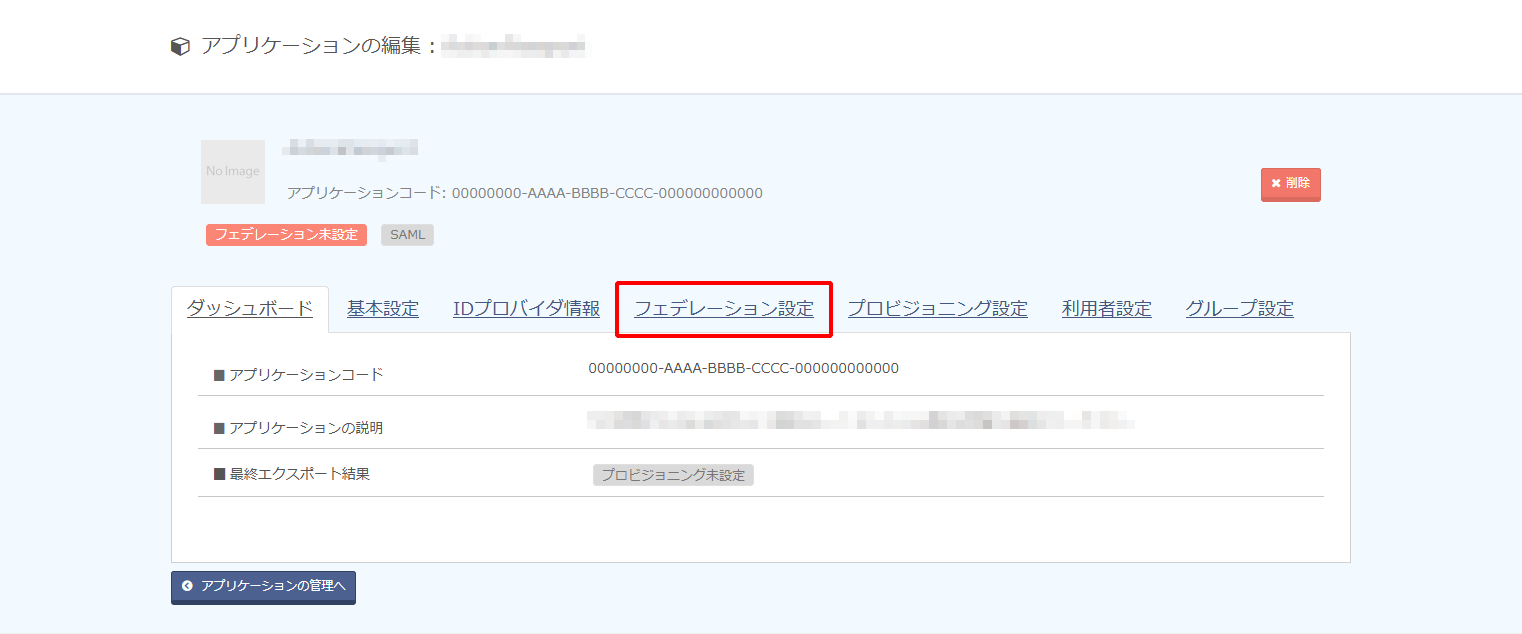

2. アプリケーションの「編集する」をクリックします。

3. 「フェデレーション設定」をクリックします。

4. 以下のとおり設定し、「変更を適用する」をクリックします。

| 項目 | 内容 | 備考 | ||

|---|---|---|---|---|

| SAML基本情報 | SAML情報を入力する | 「SAML情報を入力する」をチェック | ||

| シングルサインオンURL | 手順4-2で控えた「応答URL」 | |||

| エンティティ ID | 手順4-2で控えた「アプリケーションID/URI」 | |||

| NameIDフォーマット | urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified | |||

| 検証後の遷移先(RelayState) | (空欄) | |||

| アプリケーションのトップページURL | (空欄) | |||

| アサーションの署名アルゴリズム | 例) RSA-SHA256 | |||

| ユーザ識別子(NameID)の指定 | 関連付けるユーザ属性 | 例) | ManageOZO3の「連携ID」の値が格納されている属性を指定します | |

【参考】

「アサーションの署名アルゴリズム」は連携先サービス側で指定などがない場合、デフォルト値の「RSA-SHA256」を選択してください。

「RSA-SHA256」を指定して動作しない場合及び連携先サービス側で明示的にそれ以外のものが指定されている場合は、「RSA-SHA512」、または「RSA-SHA1」に変更し、連携を確認してください。

【参考】

- 「ユーザ識別子(NameID)」の指定は、ユーザ単位ではなくSAMLアプリケーション単位でのみ設定できます。

- 「ユーザ識別子(NameID)」の指定した属性にユーザが値を保持していない場合は SAML連携は失敗します。

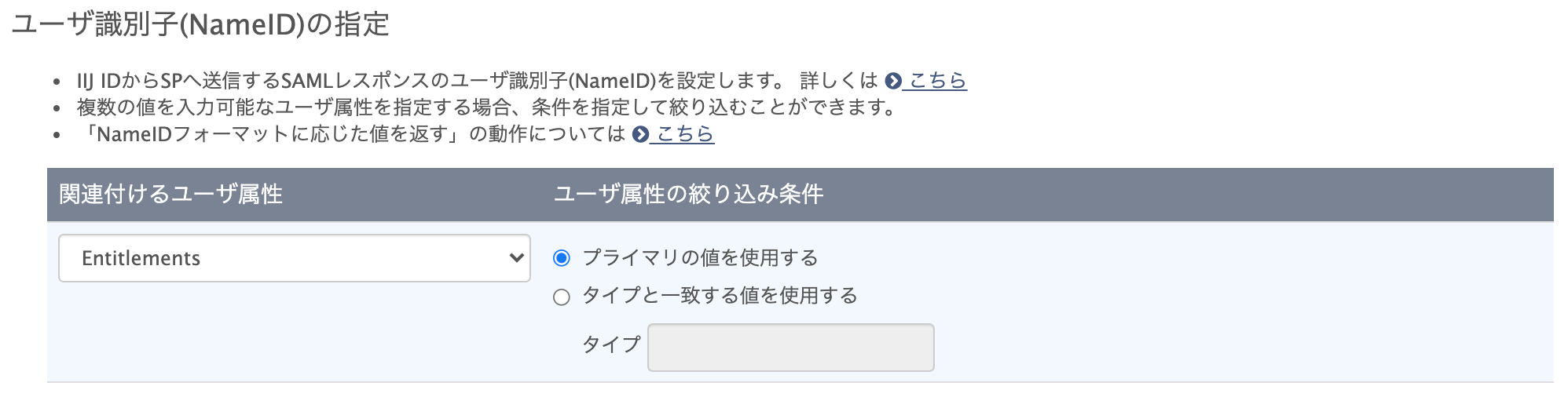

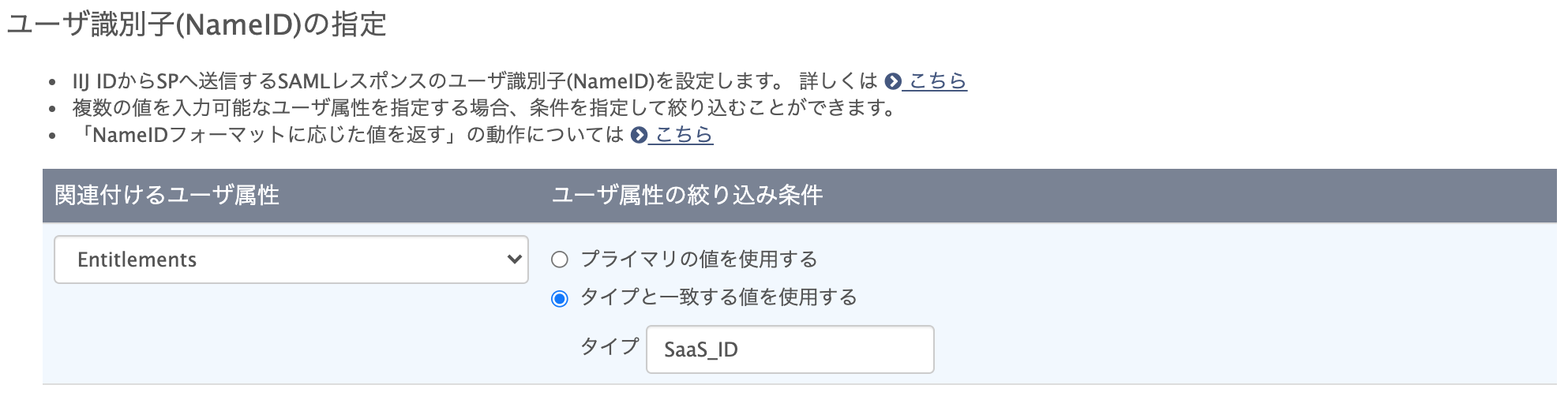

- 「ユーザ識別子(NameID)」にID以外の複数の値を持つ属性で指定する方法は以下のとおりです。

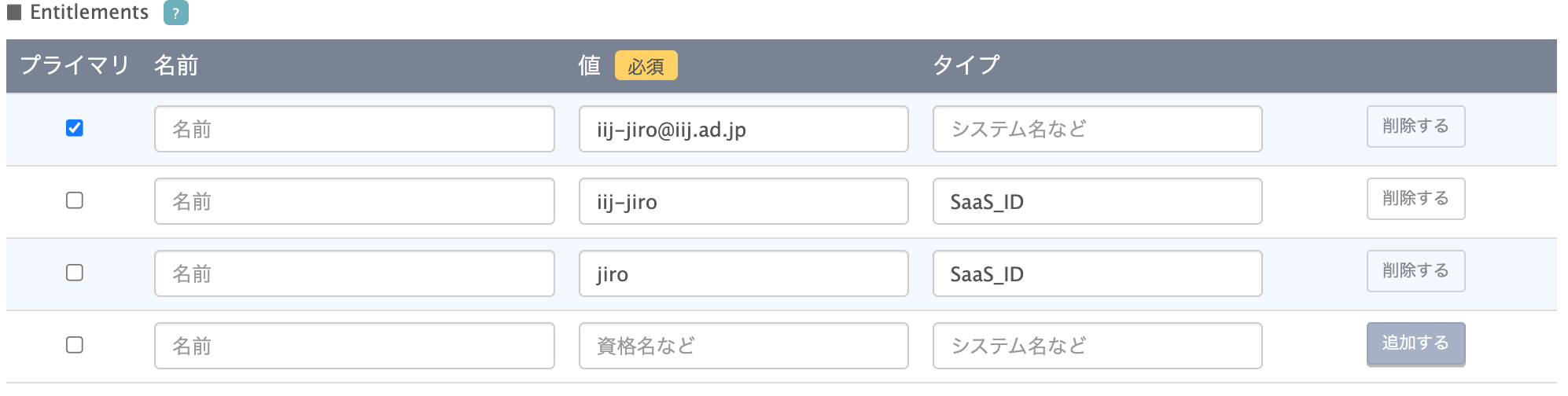

例として、IIJ IDサービスの各ユーザの属性「Entitlements」に以下のように値が設定されています。- 連携先サービス側に「ユーザ識別子(NameID)」として渡す値が「iij-jiro@iij.ad.jp」の場合は、「プライマリの値を使用する」をチェックします。

- 連携先サービス側に「ユーザ識別子(NameID)」として渡す値が「iij-jiro」の場合は、「タイプと一致する値を使用する」をチェックし、タイプに「SaaS_ID」を指定します。

- 連携先サービス側に「ユーザ識別子(NameID)」として渡す値が「iij-jiro@iij.ad.jp」の場合は、「プライマリの値を使用する」をチェックします。

【注意】

- 「ユーザ識別子(NameID)」としてID以外の属性を指定していると、IIJ IDサービスに対する更新処理でその属性の値が更新される場合があります。ただし、その更新は連携先サービスまで伝搬されないため、IIJ IDサービス側の属性の値が更新されると、連携していたアカウントに接続できなくなります。「ユーザ識別子(NameID)」としている属性の値が更新される場合は、連携先サービス側で紐づく属性(多くの場合、ユーザID)を忘れずに更新してください。

- 以下の画像のように複数のタイプに「SaaS_ID」が設定されている場合、「ユーザ識別子(NameID)」に「SaaS_ID」を指定すると、サービスマニュアルに記載されているルールに基づいていずれかの単数値だけが採用されます。連携対象のサービスに管理者の意図しないアカウントがSAML連携される危険性があります。対象となる各ユーザにおいて、「ユーザ識別子(NameID)」として指定するタイプが複数個存在しないように注意してください。

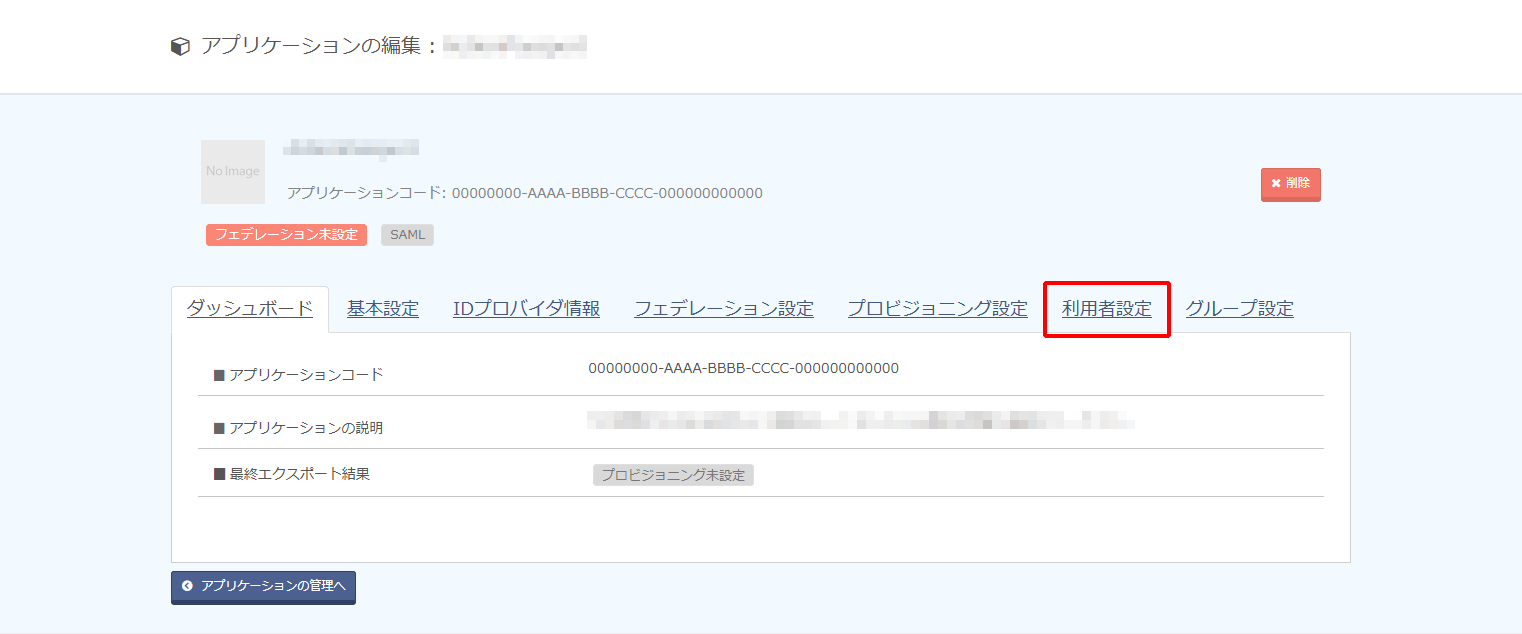

5. 「利用者設定」をクリックします。

6. 「利用者を追加する」をクリックし、アプリケーションにシングルサインオンさせたいグループ及びユーザを指定します。

【参考】

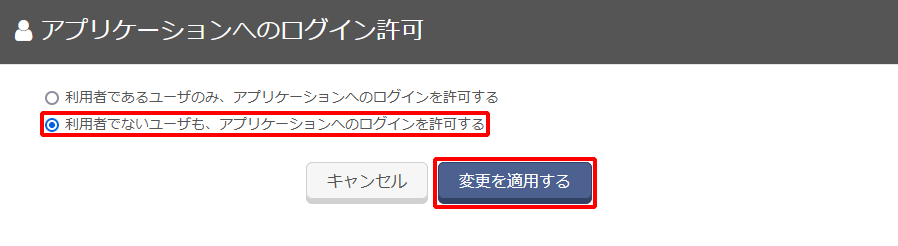

利用者に登録していないユーザにもこのアプリケーションを利用させたい場合は、「アプリケーションへのログイン」の「編集」をクリックしします。

「利用者でないユーザも、アプリケーションへのログインを許可する」を選択し、「変更を適用する」をクリックします。