SSHエージェントの鍵認証を設定する

「アイテムタイプ:SSHエージェント」の「認証方式:公開鍵」で使用するSSH公開鍵を監視対象のLinuxサーバに設定する方法は以下のとおりです。

1.監視対象のLinuxサーバにログインします。

2.SSH接続ユーザの「HOME」ディレクトリに、「.ssh」ディレクトリを作成します。

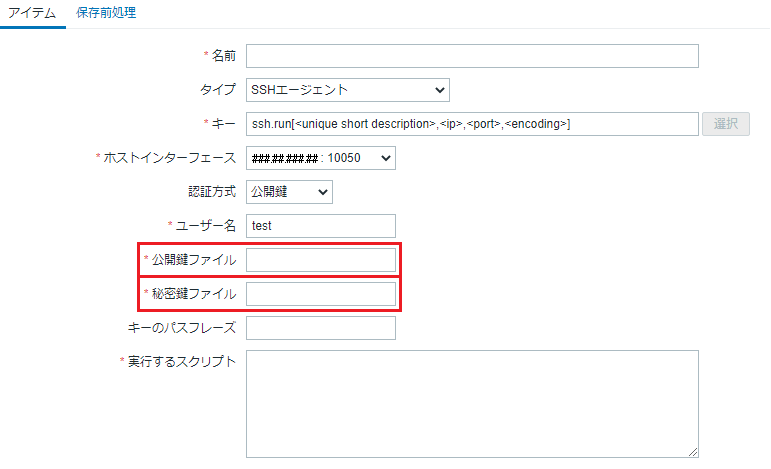

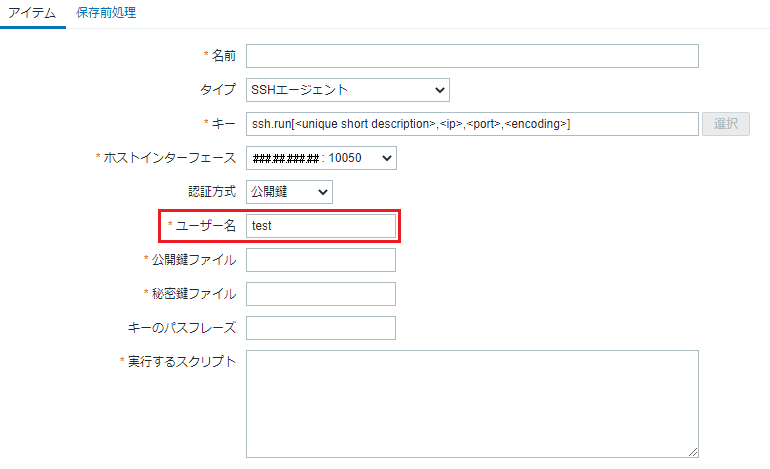

SSH接続ユーザは、Zabbixインターフェースの「SSHエージェント」(下記画面)で「ユーザー名」として設定するユーザです。

3.監視対象ノードにSSH接続するユーザのパーミッションを「.ssh」ディレクトリに設定します。

「.ssh」ディレクトリに設定するパーミッションは、以下のとおりです。

| 設定項目 | 設定内容 |

|---|---|

| パーミッション | 700 |

| グループ/ユーザ | 接続ユーザID |

SSH接続するユーザのIDが「test」である場合の手順は、以下のとおりです。

# # pwd /home/test # # ls -ld .ssh/ ls: .ssh/: No such file or directory # # mkdir .ssh/ # ls -ld .ssh/ drwxr-xr-x 2 root 4096 Sep 24 11:53 .ssh/ # # chmod 700 .ssh # chown test:test .ssh/ # # ls -ld .ssh/ drwx------ 2 test 4096 Sep 24 11:53 .ssh/ # |

4.「ssh」ディレクトリの中に「authorized_keys」という名前のファイルを作成します。

5.『IIJ統合運用管理サービス マネージドモニタリング for Zabbixサーバ情報』の「SSH公開鍵」の内容をコピーし、「authorized_keys」にペーストします。

6.監視対象ノードにSSH接続するユーザのパーミッションを「authorized_keys」に設定します。

authorized_keysに設定するパーミッションは、以下のとおりです。

| 設定項目 | 設定内容 |

|---|---|

| パーミッション | 600 |

| グループ/ユーザ | 接続ユーザID |

SSH接続するユーザのIDが「test」である場合の手順は、以下のとおりです。

# # ls -l .ssh/authorized_keys ls: .ssh/authorized_keys: No such file or directory # # touch .ssh/authorized_keys # ls .ssh/authorized_keys .ssh/authorized_keys # # chmod 600 .ssh/authorized_keys # chown test:test .ssh/authorized_keys # # ls -l .ssh/authorized_keys -rw------- 1 test 0 Sep 24 11:38 .ssh/authorized_keys # # vi .ssh/authorized_keys # ▌ |

7.Zabbix webインターフェースで、「アイテムタイプ:SSHエージェント」を「認証方式:公開鍵」で設定します。

【注意】

- 「アイテムタイプ:SSHエージェント」の設定方法については、Zabbixの「ドキュメント」ページより『Zabbix Manual』をご覧ください。

- 設定項目の「公開鍵ファイル」、「秘密鍵ファイル」には、『IIJ統合運用管理サービス ージドモニタリング for Zabbixサーバ情報』の「公開鍵ファイル名」、「秘密鍵ファイル名」に記載された内容を設定してください。