VPNモジュール

NPSにIPsecによるポイント・ツー・ポイント型のVPN構築機能を追加するには、VPNモジュールをご契約ください。お客様拠点のVPN機器を介してNPSに接続できます。

また、IIJマルチコントローラサービス(以下、MPC)とのVPN構築機能の追加にも本モジュールを利用できます。

品目

VPNモジュールには、以下の品目があります。

| 品目 | 帯域品目 | 内容 |

|---|---|---|

| VP-1 | ベストエフォート | 100Mbps ベストエフォートの通信帯域です |

| 帯域確保(1Mbps~100Mbps) | 左記範囲により通信帯域を確保して提供します | |

| VP-2 | ベストエフォート | 100Mbps ベストエフォートの通信帯域です 1つまたは2つのNPSにそれぞれお客様機器とNPSとの接続点を作成し、冗長化します |

| 帯域確保(1Mbps~100Mbps) | 左記範囲により通信帯域を確保して提供します 1つまたは2つのNPSにそれぞれお客様機器とNPSとの接続点を作成し、冗長化します |

帯域確保品目は、1Mbps単位で選択できます。

「ベストエフォート」から「帯域確保」に変更する際、及び「帯域確保」から「ベストエフォート」に変更する際は、VPNが一時的に中断され、グローバルIPアドレスが変更されます。

VP-1に限りAmazon VPCおよびIIJマルチプロダクトコントローラと接続することができます。

IIJマルチプロダクトコントローラサービスとの接続

機能

VPNモジュールの機能を示します。

VPN

基本仕様

| 項目 | 内容 |

|---|---|

| トンネルプロトコル | IPsec |

| VPN接続 | フロートリンク※1を利用 |

| VPNトンネル数 | 1~32 |

| VPN接続用IPアドレス | お客様がアドレスを指定 |

| IPsec設定 | 1モジュール単位※2に指定 |

| 境界ネットワークアドレス | お客様がアドレスを指定(/30を推奨) |

| 接続元LAN側のアドレス | MPCサービスアダプタよりBGPを用いて送信 |

| フロートリンク設定 | フロートリンク接続に必要となる情報 |

| 認証方式 | Pre-Shared Key(事前共有鍵) |

| NATトラバーサル | 有効(force)/無効を指定可能。ただしIPv4利用の場合無効のみ |

※1:MPCにおけるVPN自動設定機能の一つです。

※2:接続元ごとに変更することはできません。

IPsec・フロートリンク仕様

表1:IKE phase1

| 項目 | 内容 | 補足 |

|---|---|---|

| 認証方式 | Pre-Shared Key(事前共有鍵) | |

| ハッシュアルゴリズム | 以下が利用可能

|

上から順に折衝を行う 変更不可 |

| 暗号化アルゴリズム | 以下が利用可能

|

上から順に折衝を行う 変更不可 |

| Phase1 ネゴシエーション | Mainモード | 変更不可 |

| DPD | 有効(10秒/5回) | 変更不可 |

| Diffie-Hellman group | DH Group5 | 変更不可 |

| IKE lifetime | 24時間 | 変更不可 |

表2:IKE phase2

| 項目 | 内容 | 補足 |

|---|---|---|

| セキュリティプロトコル | ESP | |

| ハッシュアルゴリズム | 以下が利用可能

|

上から順に折衝を行う 変更不可 |

| 暗号化アルゴリズム | 以下が利用可能

|

上から順に折衝を行う 変更不可 |

| DPD | 有効(10秒/5回) | 変更不可 |

| Diffie-Hellman group | DH Group5 | 変更不可 |

| ESP lifetime | 8時間 | 変更不可 |

表3:MTU

| 項目 | 内容 |

|---|---|

| TCP MSS | 1387 |

| MTU | 1500 |

ルーティング仕様

本モジュールでは、IPsec VPNの内側でIIJマルチプロダクトコントローラサービスのサービスアダプタとBGPによる経路交換を行います。

BGP仕様

| 項目 | 内容 |

|---|---|

| ルーティングプロトコル | BGP4 |

| 本モジュールのAS番号 | 「64512」から「65533」までの範囲で任意に指定可能※1 |

| お客様機器のAS番号 | 本モジュールのAS番号と重複しない任意のAS番号を利用可能 |

| トラフィック制御 | MPCのサービスアダプタからのBGP Attributeによるトラフィック制御はサポート対象外です |

| MD5認証 | 不可 |

※1:初期設定値は、「65504」です。

トポロジ

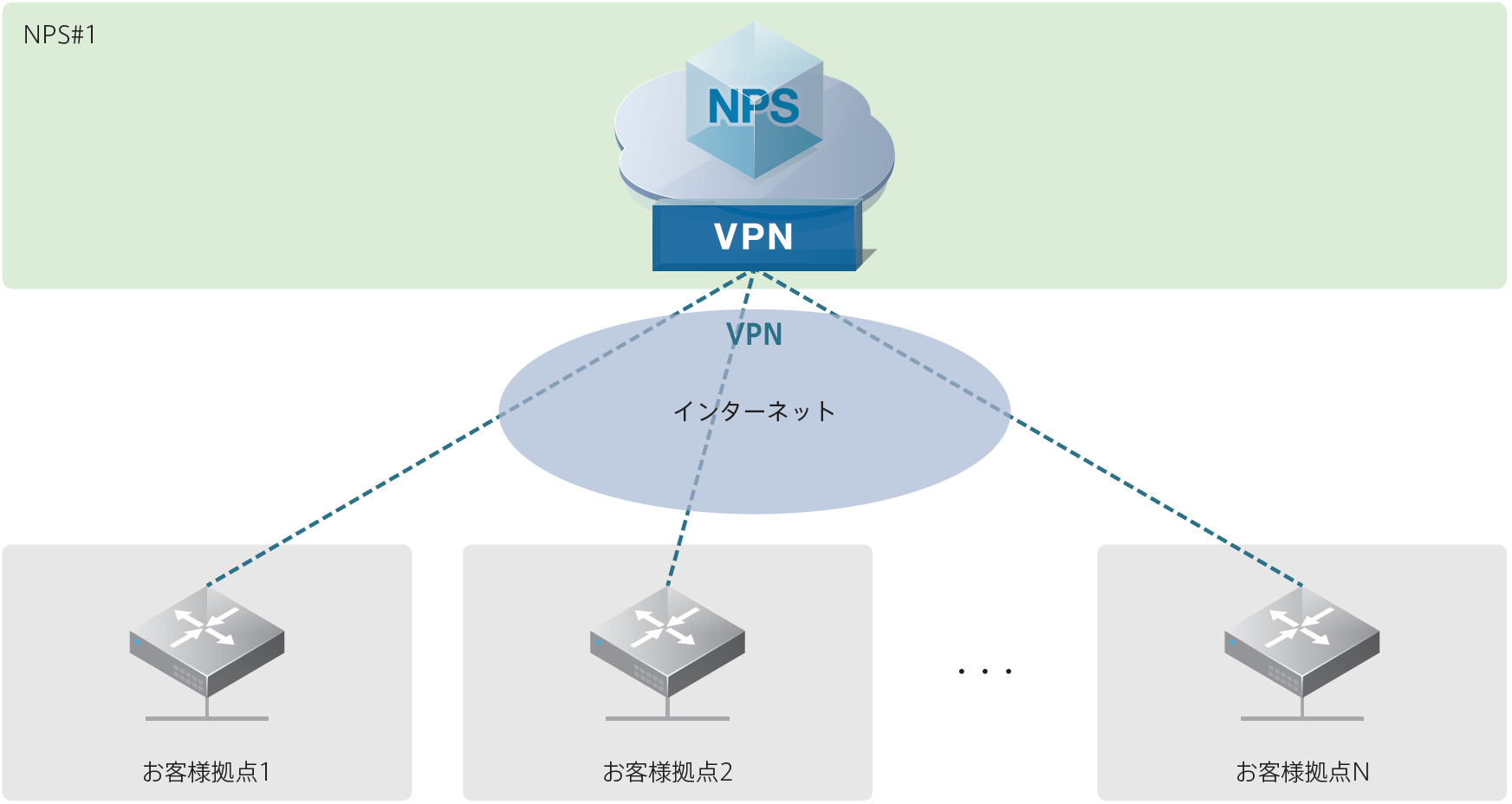

- シングル構成

本モジュールでVP-1を契約し、MPCのサービスアダプタと接続する構成です。

パケットフィルタ

本モジュールとNPSとの接続点を通過するパケットに対して、通信制御ができます。

| 設定項目 | 設定内容 | 設定対象 | |

|---|---|---|---|

| アクセス制御ルール | ステートフルフィルタ、ステートレスフィルタを選択できます。ステートレスフィルタを選択した場合、戻り通信も考慮したフィルタポリシーを設定してください。なお、冗長構成であっても、ステートの同期はされません | モジュール単位 | |

| ルールに合致しない場合の動作 | ポリシールールに合致しない通信を許可するか拒否するかを選択できます | モジュール単位 | |

| マッチフィールド | 通信方向 | NPSからVPN接続先方向、VPN接続先からNPS方向を選択できます | ポリシー単位 最大100ルール指定できます |

| アクション | ポリシールールに合致した通信を許可するか拒否するかを選択できます | ||

| IPv4プロトコル | TCPパケット、UDPパケット、TCPとUDPパケット、ICMPパケット、すべてのIPパケット、特定のプロトコル番号のパケットから選択できます | ||

| 通信元IPアドレス | 対象パケットの通信元アドレスを指定できます | ||

| 通信元ポート番号 | 対象パケットの通信元ポート番号を指定できます | ||

| 通信先IPアドレス | 対象パケットの通信先アドレスを指定できます | ||

| 通信先ポート番号 | 対象パケットの通信先ポート番号を指定できます | ||

| ログ | フィルタのログ機能の有効/無効を選択できます | ポリシー単位 最大100ルール指定できます |

|

| フィルタステートTTL | ステートフルフィルタを選択した場合、動的フィルタの有効時間を指定できます(10-180秒) | ポリシー単位 最大100ルール指定できます |

|

広報経路変更機能

本モジュールからお客様機器に対してBGPで広報する経路を任意の経路に変更することができます。お客様機器で受信する経路数を削減したい場合に利用してください。最大10件の広報経路を指定できます。

お客様が指定した経路に合致する経路を本モジュールが有しているかどうかに関わらず経路広報します。

本機能を有効または無効にする際、本モジュールを経由する通信が一時停止します。

本機能を利用しない場合、本モジュールが有する経路すべてを広報します。

IIJマルチプロダクトコントローラサービス以外との接続

機能

VPNモジュールの機能を示します。

VPN

基本仕様

| 項目 | 内容 |

|---|---|

| トンネルプロトコル | IPsec |

| VPN接続用IPアドレス | 弊社よりIPv4グローバルアドレスを指定 |

| 境界ネットワークアドレス | NPS管理用IPアドレスより/30を切り出し、自動割当て。Amazon VPC選択時は、Amazonが割り当てたアドレスを利用 |

| LAN側のアドレス | お客様機器よりBGPを用いて送信 |

| 認証方式 | Pre-Shared Key(事前共有鍵) |

| 接続元IPアドレス | お客様より指定 |

| 構成 | お客様機器のアクティブ/スタンバイ構成。1モジュールあたり最大2つの接続先とVPNトンネルを構築できます |

IPsec仕様

表4:IKE phase1

| 項目 | 内容 |

|---|---|

| 認証方式 | Pre-Shared Key |

| ハッシュアルゴリズム | SHA-256、sha1から選択 |

| 暗号化アルゴリズム | AES-128、AES-256から選択 |

| Phase1 ネゴシエーション | Mainモード |

| Diffie-Hellman group | 5、14から選択(Amazon VPC選択時は2) |

| Dead Peer Detection | 無効(SEIL / Amazon VPC選択時は有効) |

| rekey lifetime(秒) | 86400(Amazon VPC選択時は28800) |

| IKE phase1の開始を待ち受けのみとする | 有効(Amazon VPC選択時は無効) |

表5:IKE phase2

| 項目 | 内容 |

|---|---|

| セキュリティプロトコル | ESP |

| ハッシュアルゴリズム | HMAC-SHA-1 |

| 暗号化アルゴリズム | AES-128、AES-256から選択 |

| カプセルモード | Tunnel |

| rekey lifetime(秒) | 86400(Amazon VPC選択時は3600) |

表6:MTU

| 項目 | 内容 |

|---|---|

| TCP MSS | 1387 |

| MTU | 1500(Amazon VPC選択時は1427) |

【注意】

お客様機器がインターネット接続に利用するアクセス回線に応じて、お客様機器側でもTCP MSS値の調整を行ってください。

ルーティング仕様

本モジュールでは、IPsec VPNの内側でお客様機器とBGPによる経路交換を行います。

BGP仕様

| 項目 | 内容 |

|---|---|

| ルーティングプロトコル | BGP4 |

| 本モジュールのAS番号 | 「64512」から「65533」までの範囲で任意に指定可能※1 |

| お客様機器のAS番号 | 本モジュールのAS番号と重複しない任意のAS番号を利用可能 |

| トラフィック制御※2 | デュアルスター/デュアルエッジ構成の場合は、弊社機器でお客様機器向け通信のActive/Standbyを固定的に制御 |

| MD5認証 | 不可 |

※1:初期設定値は、「65504」です。

※2:お客様機器からのBGP Attributeによるトラフィック制御はサポート対象外です。

トポロジ

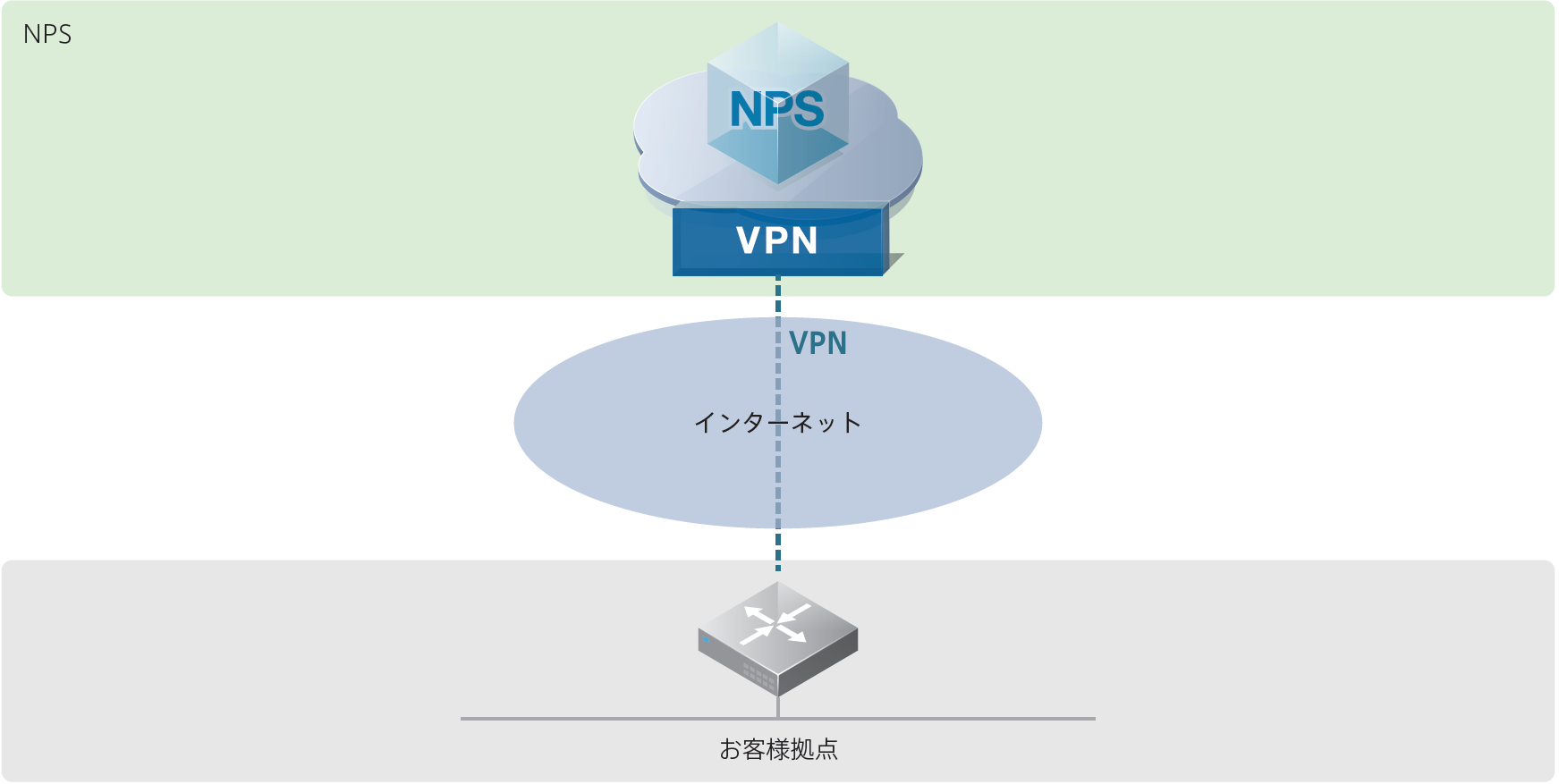

シングルスターシングルエッジ

本モジュールとお客様機器を1:1で接続する構成です。

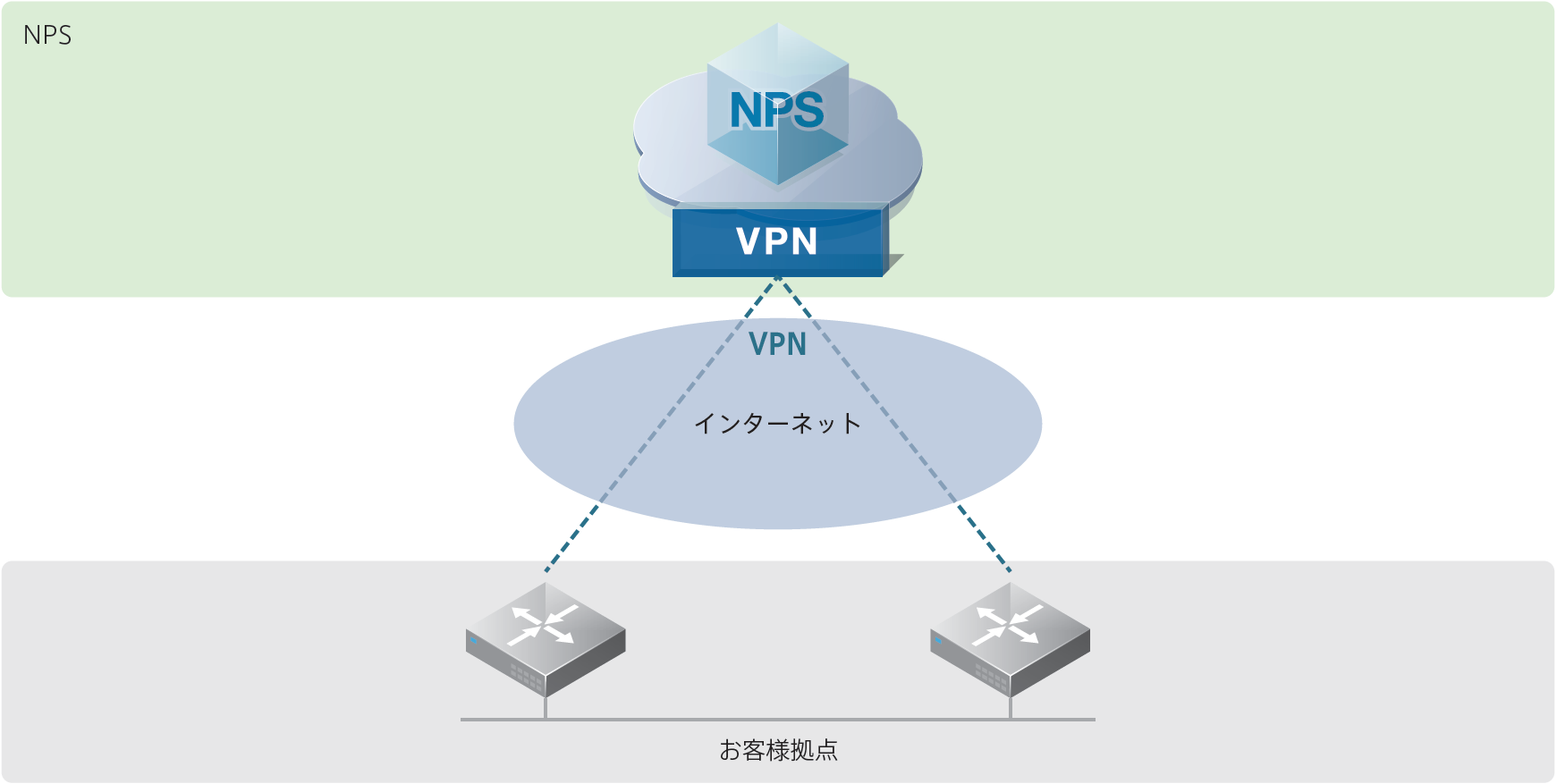

- シングルスターデュアルエッジ

本モジュールをお客様機器2台に接続する構成です。

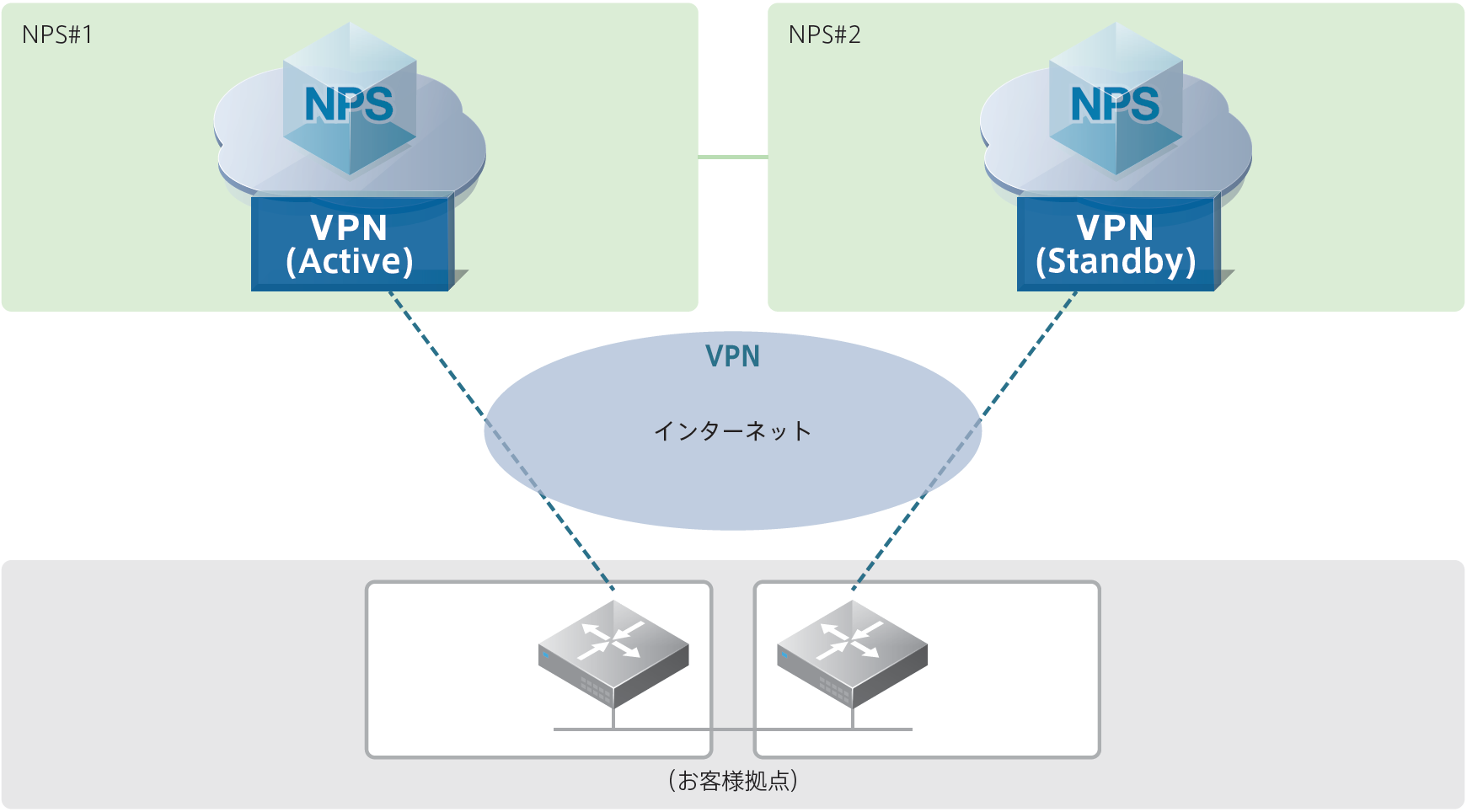

- デュアルスターデュアルエッジ

本モジュールでVP-2を選択し、お客様機器2台に接続する構成です。

パケットフィルタ

本モジュールとNPSとの接続点を通過するパケットに対して、通信制御ができます。

| 設定項目 | 設定内容 | 設定対象 | |

|---|---|---|---|

| アクセス制御ルール | ステートフルフィルタ、ステートレスフィルタを選択できます。ステートレスフィルタを選択した場合、戻り通信も考慮したフィルタポリシーを設定してください。なお、冗長構成であっても、ステートの同期はされません | モジュール単位 | |

| ルールに合致しない場合の動作 | ポリシールールに合致しない通信を許可するか拒否するかを選択できます | モジュール単位 | |

| マッチフィールド |

通信方向 | NPSからVPN接続先方向、VPN接続先からNPS方向を選択できます | ポリシー単位 最大100ルール指定できます |

| アクション | ポリシールールに合致した通信を許可するか拒否するかを選択できます | ||

| IPv4プロトコル | TCPパケット、UDPパケット、TCPとUDPパケット、ICMPパケット、すべてのIPパケット、特定のプロトコル番号のパケットから選択できます | ||

| 通信元IPアドレス | 対象パケットの通信元アドレスを指定できます | ||

| 通信元ポート番号 | 対象パケットの通信元ポート番号を指定できます | ||

| 通信先IPアドレス | 対象パケットの通信先アドレスを指定できます | ||

| 通信先ポート番号 | 対象パケットの通信先ポート番号を指定できます | ||

| ログ | フィルタのログ機能の有効/無効を選択できます | ポリシー単位 最大100ルール指定できます |

|

| フィルタステートTTL | ステートフルフィルタを選択した場合、動的フィルタの有効時間を指定できます(10-180秒) | ポリシー単位 最大100ルール指定できます |

|

広報経路変更

本モジュールからお客様機器に対してBGPで広報する経路を任意の経路に変更することができます。お客様機器で受信する経路数を削減したい場合に利用してください。最大10件の広報経路を指定できます。

お客様が指定した経路に合致する経路を本モジュールが有しているかどうかに関わらず経路広報します。

本機能を有効または無効にする際、本モジュールを経由する通信が一時停止します。

本機能を利用しない場合、本モジュールが有する経路すべてを広報します。

サポート機器

本モジュールでは、以下のお客様機器の利用をサポートします。

- SEIL X1

- SEIL/x86 Fuji

- MPCサービスアダプタ

- Cisco 891FJ

- Cisco 892FSP

- C1121-8P

Amazon VPC

【注意】

Amazon VPCとの接続はVP-1契約のみとなり、VP-2契約では利用できません。

AWS Transit Gatewayを利用したVPN接続はサポートしていません。

MPCサービスとの接続はVP-1契約のみとなり、VP-2契約では利用できません。

サポート機器コンフィグ例

パラメータ例

パラメータは「IIJ Omnibusポータル」で確認できます。

| 項目 | 内容 |

|---|---|

| グローバルIPアドレス | 192.0.2.1 |

| 接続先IPアドレス1 | 203.0.113.1 |

| 事前共有鍵 | imc6u$INml6q |

| NPSトンネルアドレス1 | 192.168.102.17 |

| 接続先機器トンネルアドレス1 | 192.168.102.18 |

| AS番号(NPS) | 65504 |

| AS番号(接続先) | 65533 |

IIJ SEILシリーズ

interface ipsec0 tunnel 203.0.113.1 192.0.2.1 |

interface ipsec0 mtu 1500 |

interface ipsec0 tcp-mss 1387 |

interface ipsec0 add 192.168.102.18/30 remote 192.168.102.17 |

route add 192.0.2.1/32 <ゲートウェイIPアドレス> |

route dynamic bgp my-as-number 65533 |

route dynamic bgp router-id 192.168.0.1 |

route dynamic bgp enable |

route dynamic bgp neighbor add 192.168.102.17 remote-as 65504 enable |

ike auto-initiation enable |

ike preshared-key add "192.0.2.1" "imc6u$INml6q" |

ike proposal add IIJ01 encryption aes256 hash sha256 authentication preshared-key dh-group modp1536 lifetime-of-time 1d |

ike peer add IIJ01 address 192.0.2.1 exchange-mode main proposals IIJ01 check-level obey dpd enable tunnel-interface enable |

ipsec security-association proposal add SAP01 authentication-algorithm hmac-sha1 encryption-algorithm aes128,aes256 lifetime-of-time 1d |

ipsec security-association add tun1 tunnel-interface ipsec0 ike SAP01 ipv6 block esp enable |

Cisco社製品

- Cisco 891FJ , Cisco 892FSP

crypto isakmp policy 1 |

encr aes 256 |

hash sha256 |

authentication pre-share |

group 5 |

crypto isakmp key imc6u$INml6q address 192.0.2.1 |

! |

crypto ipsec transform-set SAMPLE esp-aes esp-sha-hmac |

mode transport |

! |

crypto ipsec profile SAMPLE |

set transform-set SAMPLE |

! |

interface Tunnel0 |

ip address 192.168.102.18 255.255.255.252 |

ip mtu 1500 |

ip tcp adjust-mss 1387 |

tunnel source 203.0.113.1 |

tunnel destination 192.0.2.1 |

tunnel mode ipsec ipv4 |

tunnel protection ipsec profile SAMPLE |

crypto ipsec df-bit clear |

! |

ip route 192.0.2.1 255.255.255.255 <ゲートウェイIPアドレス> |

! |

router bgp 65533 |

no synchronization |

bgp log-neighbor-changes |

redistribute connected |

neighbor 192.168.102.17 remote-as 65504 |

neighbor 192.168.102.17 soft-reconfiguration inbound |

no auto-summary |

! |

end |

C1121-8P

crypto isakmp policy 1 |

encr aes 256 |

hash sha256 |

authentication pre-share |

group 14 |

crypto isakmp key imc6u$INml6q address 192.0.2.1 |

! |

crypto ipsec transform-set SAMPLE esp-aes esp-sha-hmac |

mode transport |

! |

crypto ipsec profile SAMPLE |

set transform-set SAMPLE |

! |

interface Tunnel0 |

ip address 192.168.102.18 255.255.255.252 |

ip mtu 1500 |

ip tcp adjust-mss 1387 |

tunnel source 203.0.113.1 |

tunnel destination 192.0.2.1 |

tunnel mode ipsec ipv4 |

tunnel protection ipsec profile SAMPLE |

crypto ipsec df-bit clear |

! |

ip route 192.0.2.1 255.255.255.255 <ゲートウェイIPアドレス> |

! |

router bgp 65533 |

no synchronization |

bgp log-neighbor-changes |

redistribute connected |

neighbor 192.168.102.17 remote-as 65504 |

neighbor 192.168.102.17 soft-reconfiguration inbound |

no auto-summary |

! |

end |

トラブルシュート

通信が期待どおりに行えない場合は以下のトラブルシュートをお試しください。

VPN対向機器との疎通(グローバルIPアドレス)が取れない

- VPN対向機器のグローバルIPアドレスとの疎通をpingコマンドで確認します。

- 疎通が取れない場合は、VPN対向機器のグローバルIPアドレス向けの経路がインターネットに向いているかどうかを確認します。

※グローバルIPアドレスは「IIJ Omnibusポータル」で確認できます。

VPN対向機器とのIPsecが張れない

- IPsecの状態をステータス確認コマンドで確認します。

- 確認できない場合、IPsec仕様やサポート機器コンフィグ例を元に、IPsec/IKEのパラメータが一致しているか確認します。

※事前共有鍵は「IIJ Omnibusポータル」で確認できます。

VPN対向機器との疎通(NPSトンネルアドレス)が取れない

- VPN対向機器のNPSトンネルアドレスとの疎通をpingコマンドで確認します。

- 疎通が取れない場合は、アドレスに間違いがないか確認をします。

※NPSトンネルアドレスは「IIJ Omnibusポータル」で確認できます。

VPN対向機器とのBGPセッションが確立しない

- BGPの状態をステータス確認コマンドで確認します。

- 確認できない場合、IPsec仕様やサポート機器コンフィグ例を元に、BGPのパラメータが一致しているか確認します。

※AS番号やneighborアドレスは「IIJ Omnibusポータル」で確認できます。