Adobe(Creative Cloud/Acrobat Proなど)

【参考】

2025年10月30日時点での情報で掲載しています。

「Adobe」との認証連携を設定します。

【注意】

Adobeでシングルサインオンするには、Enterpriseプランの契約が必要です。Adobeでシングルサインオンするために必要なプランについては販売元にお問合わせください。

- AdobeがSAMLで認証するキーは「ログインID(メールアドレス)」です。

- IIJ IDサービス内のユーザ属性にAdobeの「ログインID(メールアドレス)」と同一の値を保持しておく必要があります。

AdobeではSAML Just-in-Provisioningの有効化、または無効化を選択できます。AdobeのSAML Just-in-Provisioningの仕様については、製品マニュアルをご確認いただくか販売元にお問合わせください。

本手順では、SAML連携に関連しない項目については記載していません。Adobeに関する操作内容については、製品マニュアルをご確認いただくか販売元にお問合わせください。

- Adobe社にお客様ドメインを登録し、お客様DNSサーバへの操作が必要となります。

- IIJ IDサービスのマイアプリケーション画面から再認証なしでログインさせるIDプロバイダ Initiated SSOには対応していません。

- 作業前にAdobeの管理者用ログインIDの値を保持するアカウントをIIJ IDサービスに用意してください。そのアカウントの組み合わせでAdobeとIIJ IDサービスでそれぞれ作業を実施するとスムーズです。

1つのIDに対してAdobeの認証とIIJ IDサービスの認証の両方を適用することはできません。AdobeではAdobe Admin Console上で作成した「ディレクトリ」単位でシングルサインオンの対象を制御します。

1. IIJ IDサービスにSAMLアプリケーションを登録する

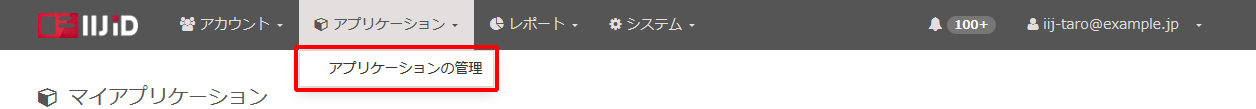

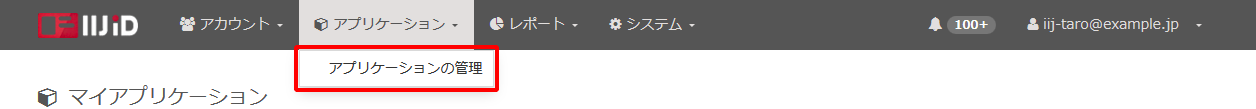

1. 「アプリケーション」の「アプリケーションの管理」 をクリックします。

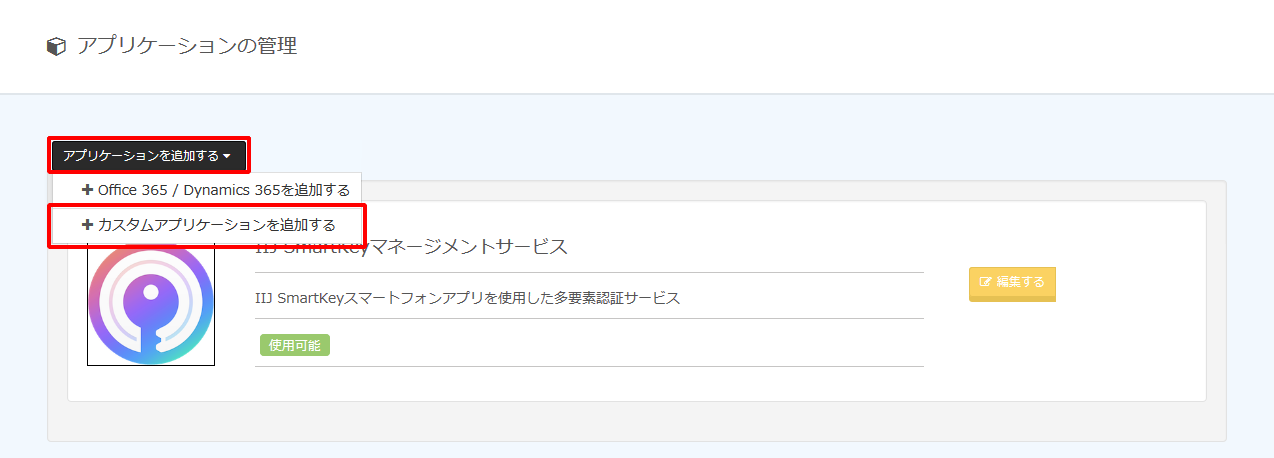

2. 「アプリケーションを追加する」をクリックし、「カスタムアプリケーションを追加する」をクリックします。

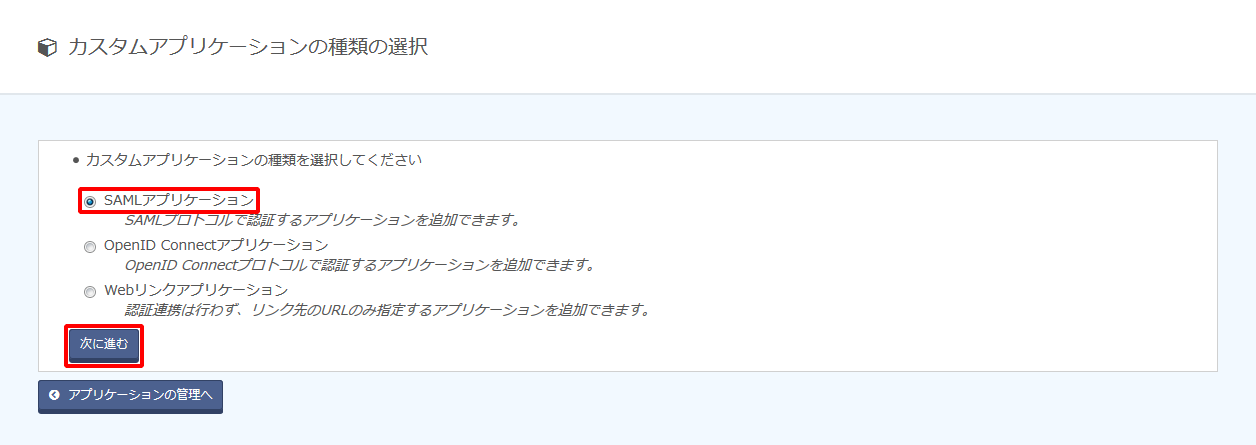

3. 「SAMLアプリケーション」を選択し、「次に進む」をクリックします。

4. アプリケーション情報を入力し、「アプリケーションを追加する」をクリックします。

| 項目 | 内容 | 備考 |

|---|---|---|

| アプリケーション名 | 例)Adobe | 必須 |

| アプリケーションの説明 | 例)クリエイティブ制作基盤サービス | 任意 |

| アプリケーションロゴ | (ファイルアップロード) | 任意 |

| IDプロバイダの選択 | 「アプリケーション専用のエンティティIDを利用」を選択 | 必須 |

2. IIJ IDサービスのIDプロバイダのメタデータを取得する

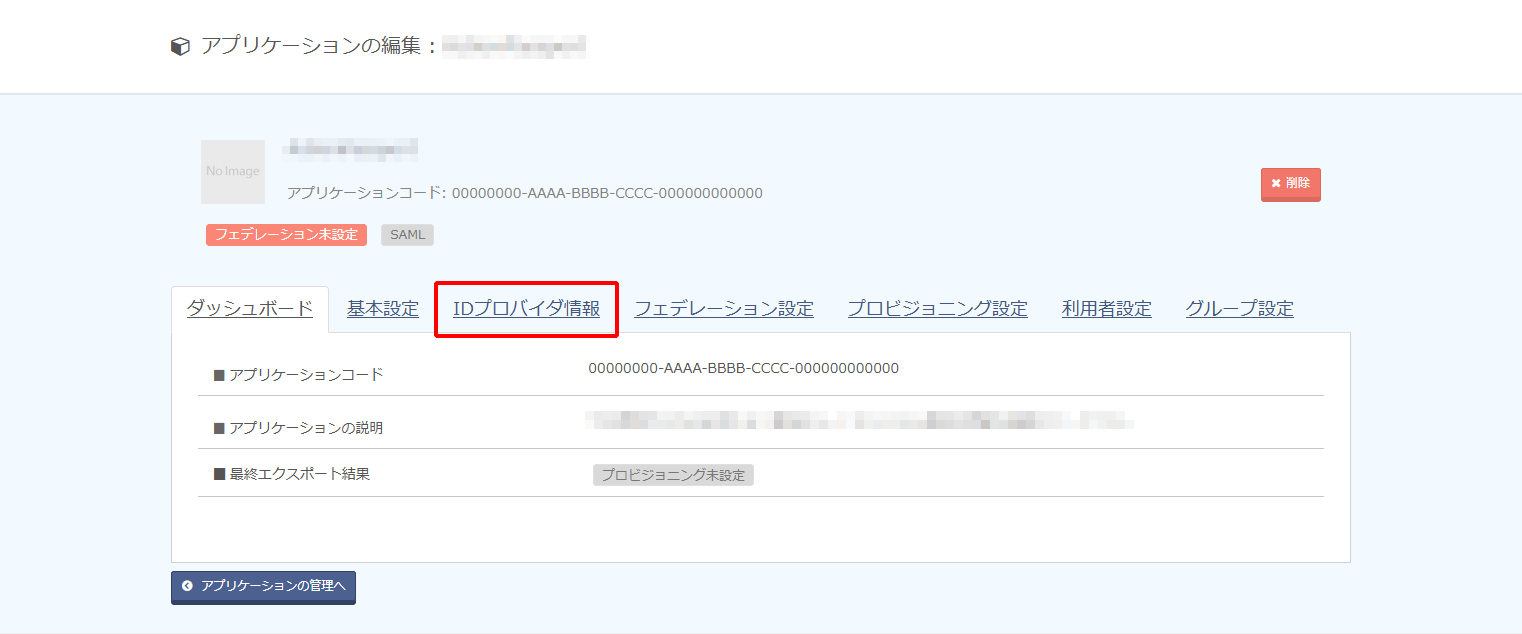

1. 作成されたアプリケーションの「編集する」をクリックします。

2. 「IDプロバイダ情報」をクリックします。

3. 表示された、「メタデータ」の「ダウンロードする」をクリックし、IDプロバイダのメタデータをダウンロードします。

3. Adobe Admin Console にシングルサインオン設定する

1. Adobe Admin Consoleに管理者としてログインします。

2. 上部メニューの「 」をクリックし、「設定」をクリックします。

」をクリックし、「設定」をクリックします。

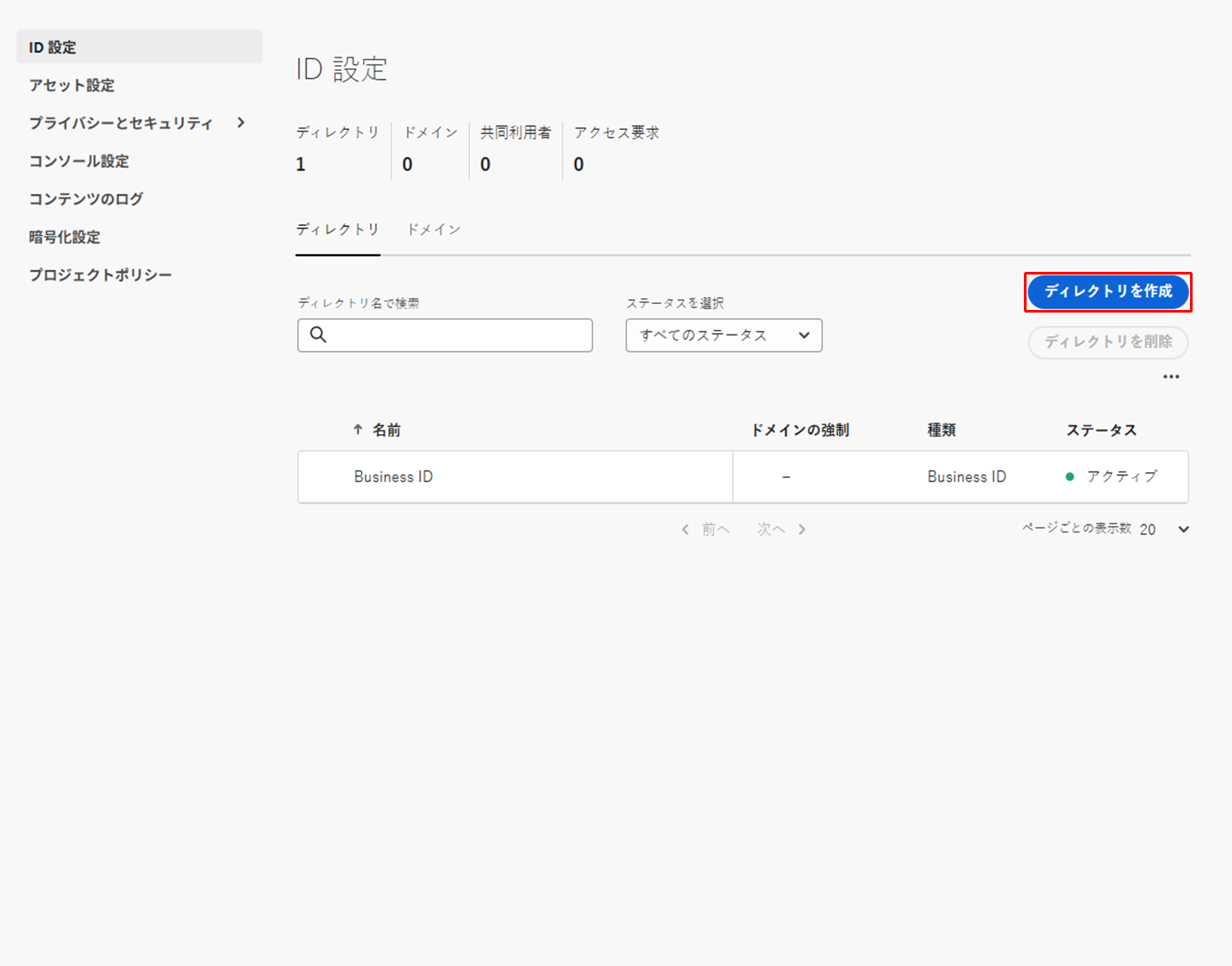

3. 「ID設定」の「ディレクトリを作成」をクリックします。

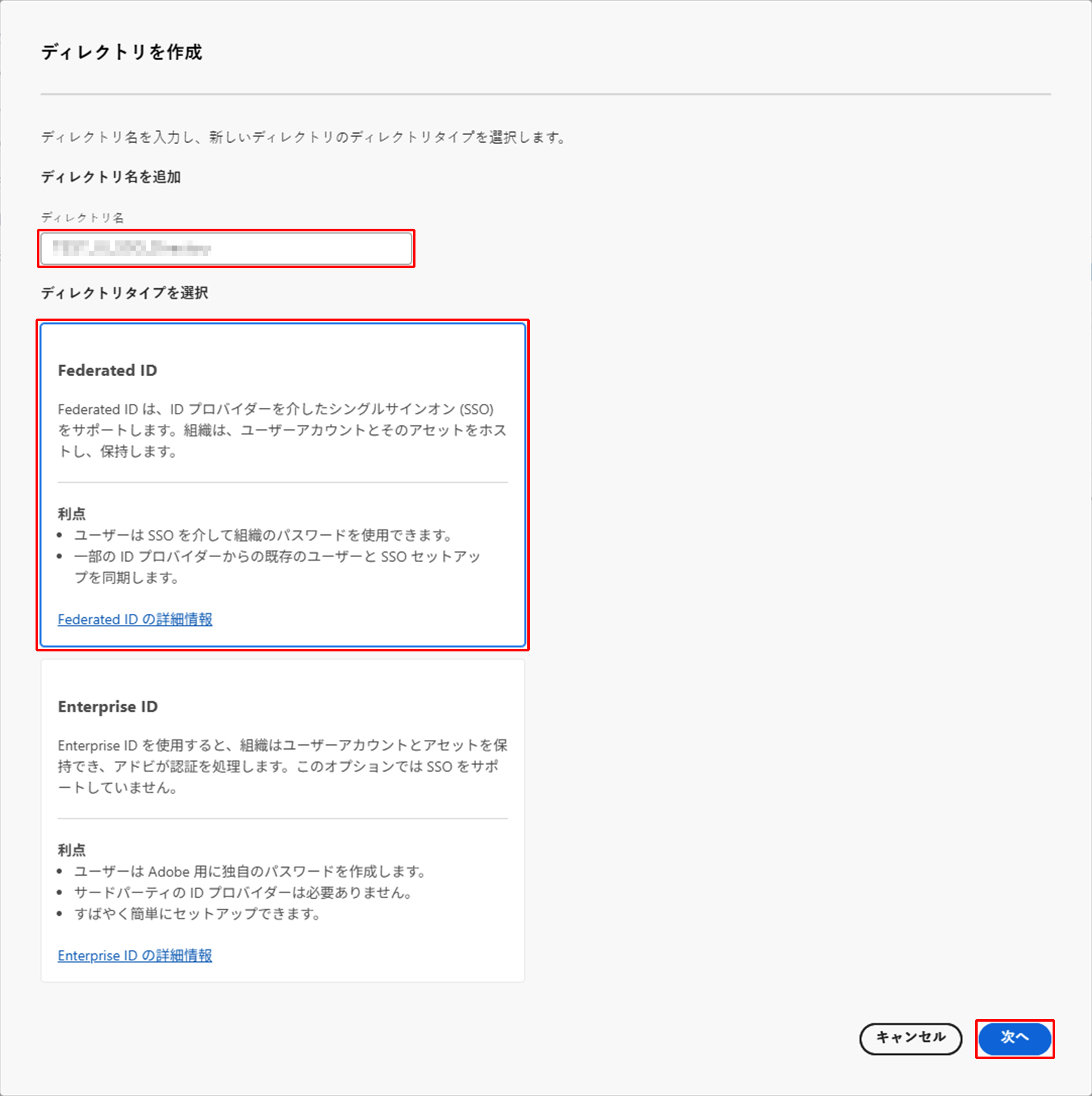

4. 「ディレクトリ名」に任意の名称を入力し、「Federated ID」をクリックします。「次へ」をクリックします。

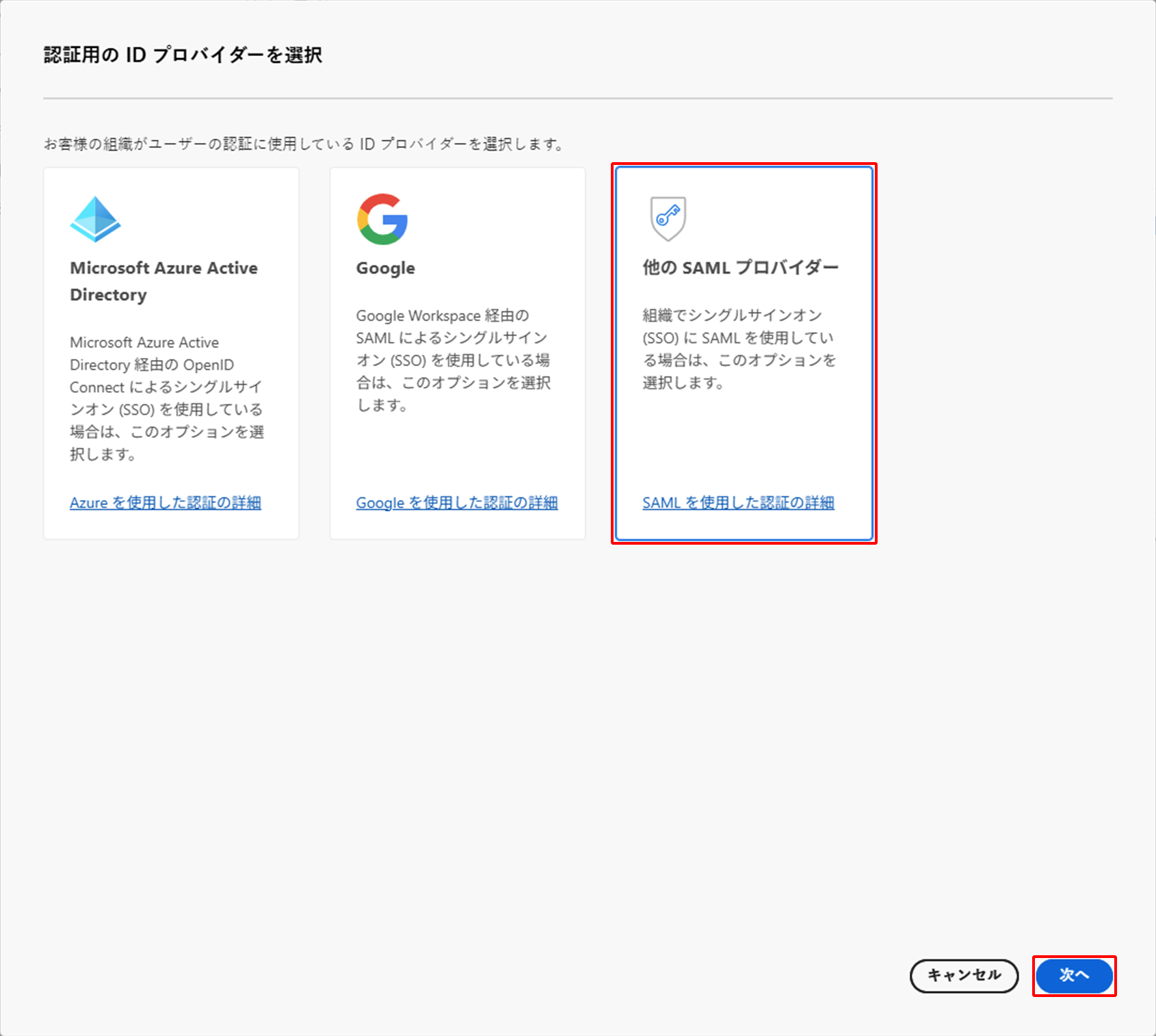

5. 「他の SAML プロバイダー」をクリックし、「次へ」をクリックします。

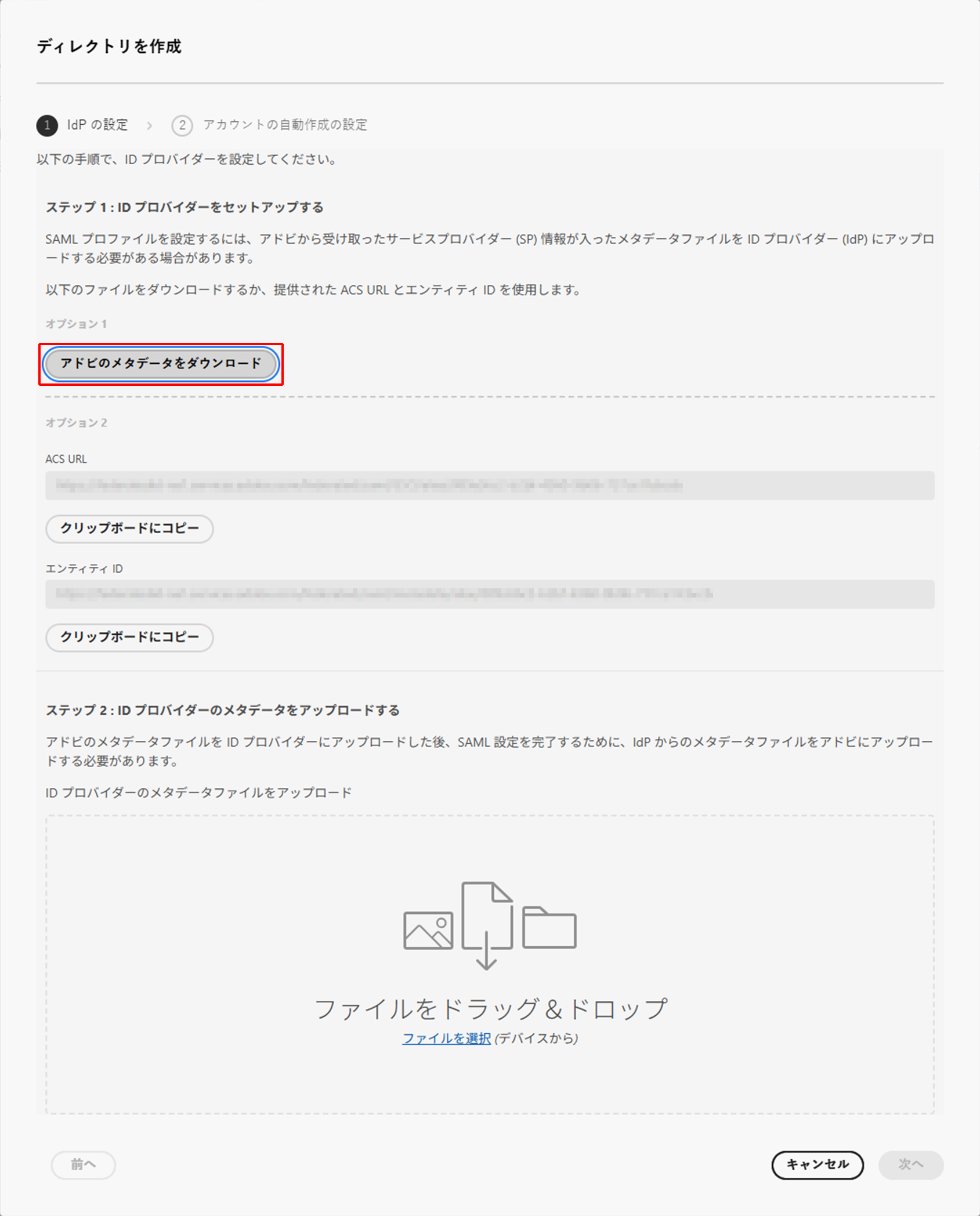

6. 「アドビのメタデータをダウンロード」をクリックし、SPメタデータとしてXMLファイルを保存します。

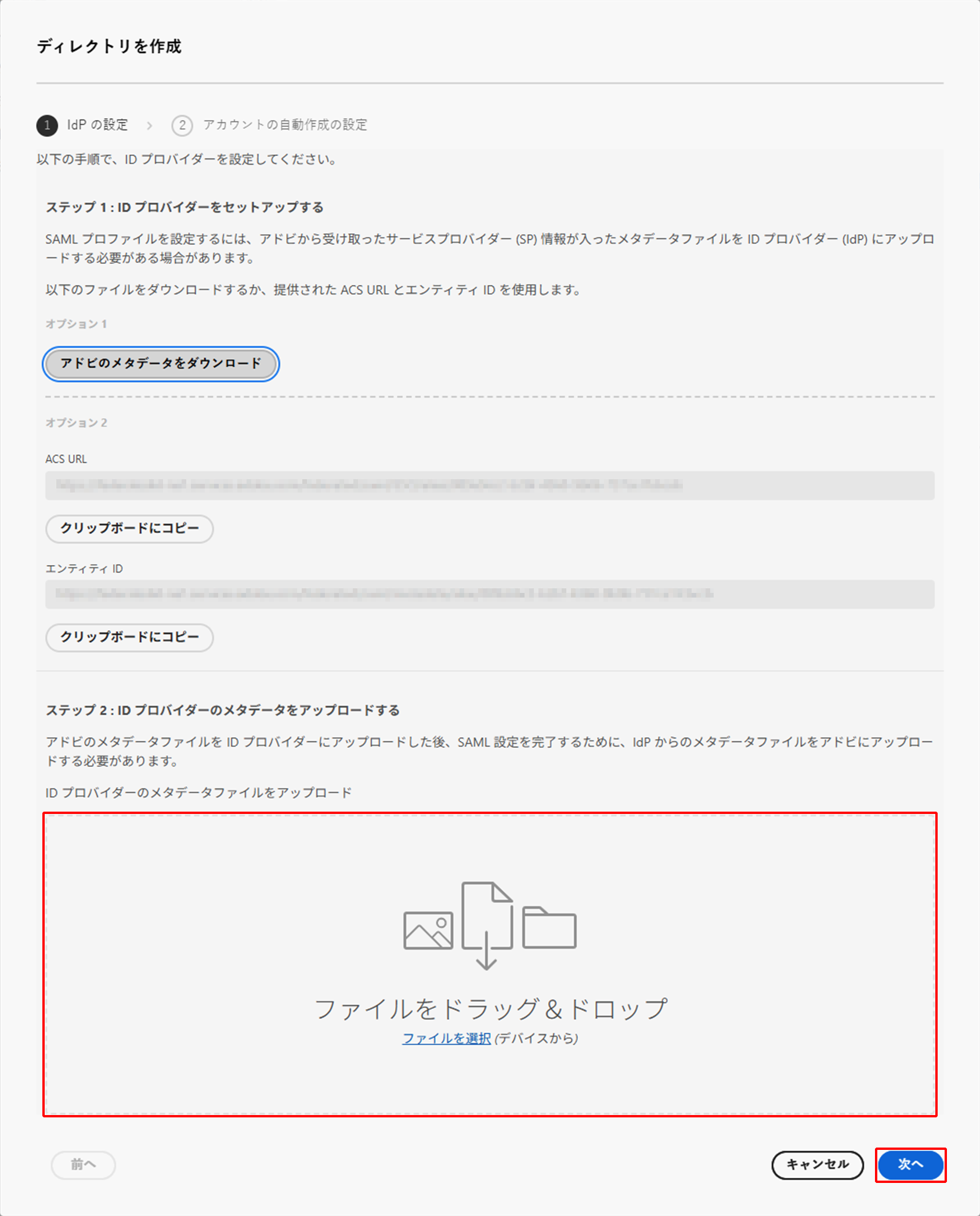

7. 手順2-3でダウンロードしたIDプロバイダのメタデータを「ID プロバイダーのメタデータファイルをアップロード」でアップロードし、「次へ」をクリックします。

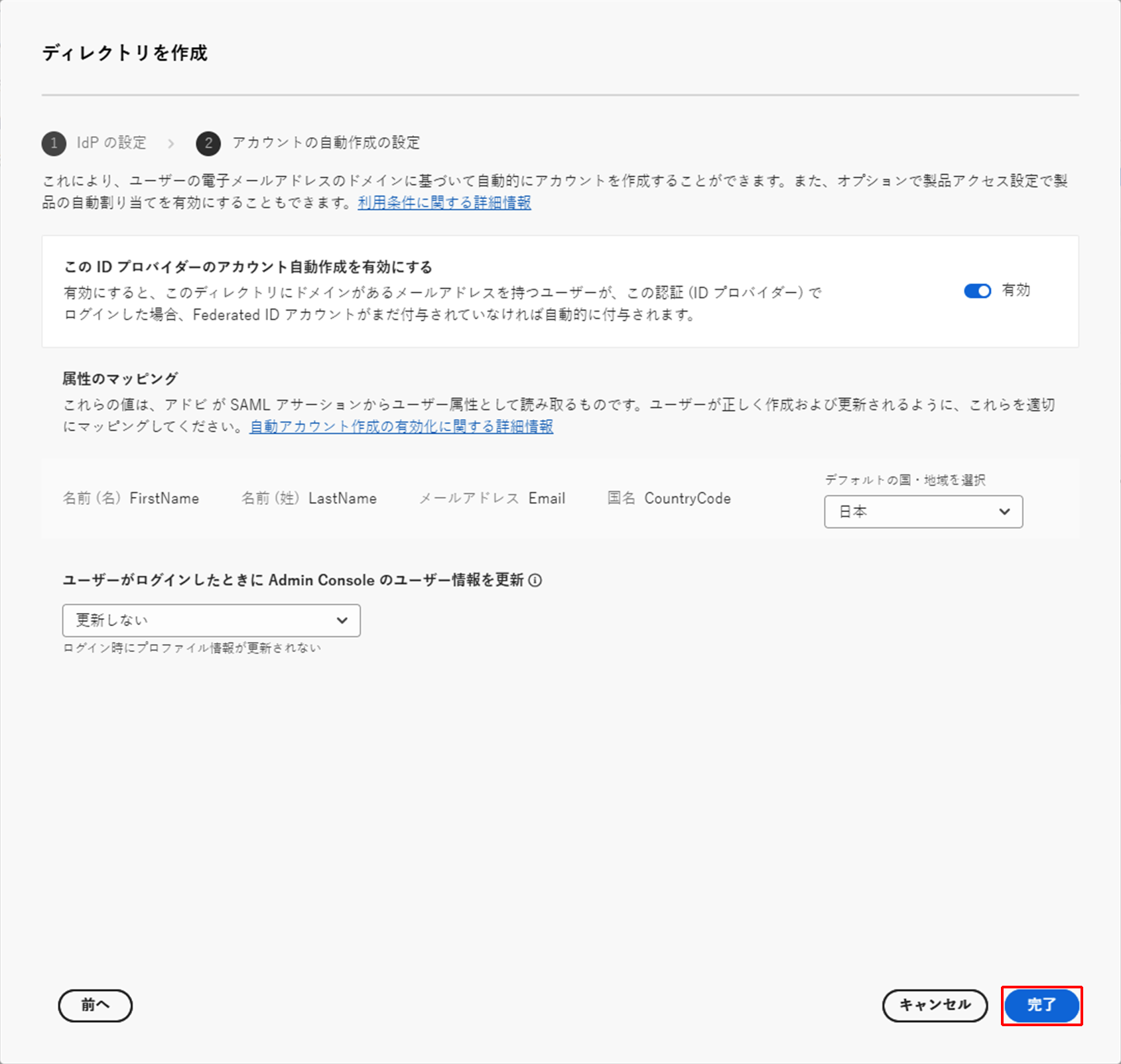

8. 以下のとおり設定し、「完了」をクリックします。

| 項目 | 内容 | 備考 |

|---|---|---|

| このユーザIDプロバイダーのアカウント自動作成を有効にする | 例) |

要件に応じて設定ください 本設定が有効で、IIJ IDサービスで認証したユーザがAdobeに存在しない場合、SAML Just-In-Provisioningによりユーザ属性値をもとにユーザが自動作成されます 更新されるユーザ属性は手順4-4の「ユーザ識別子(NameID)の指定」及び「属性値関連付け(ユーザ属性)」の設定にもとづきます |

デフォルトの国・地域を選択 |

例) |

要件に応じて設定ください |

| ユーザがログインしたときにAdmin Consoleのユーザ情報を更新 | 例) |

要件に応じて設定ください 仕様については、製品マニュアルをご確認いただくか販売元にお問合わせください |

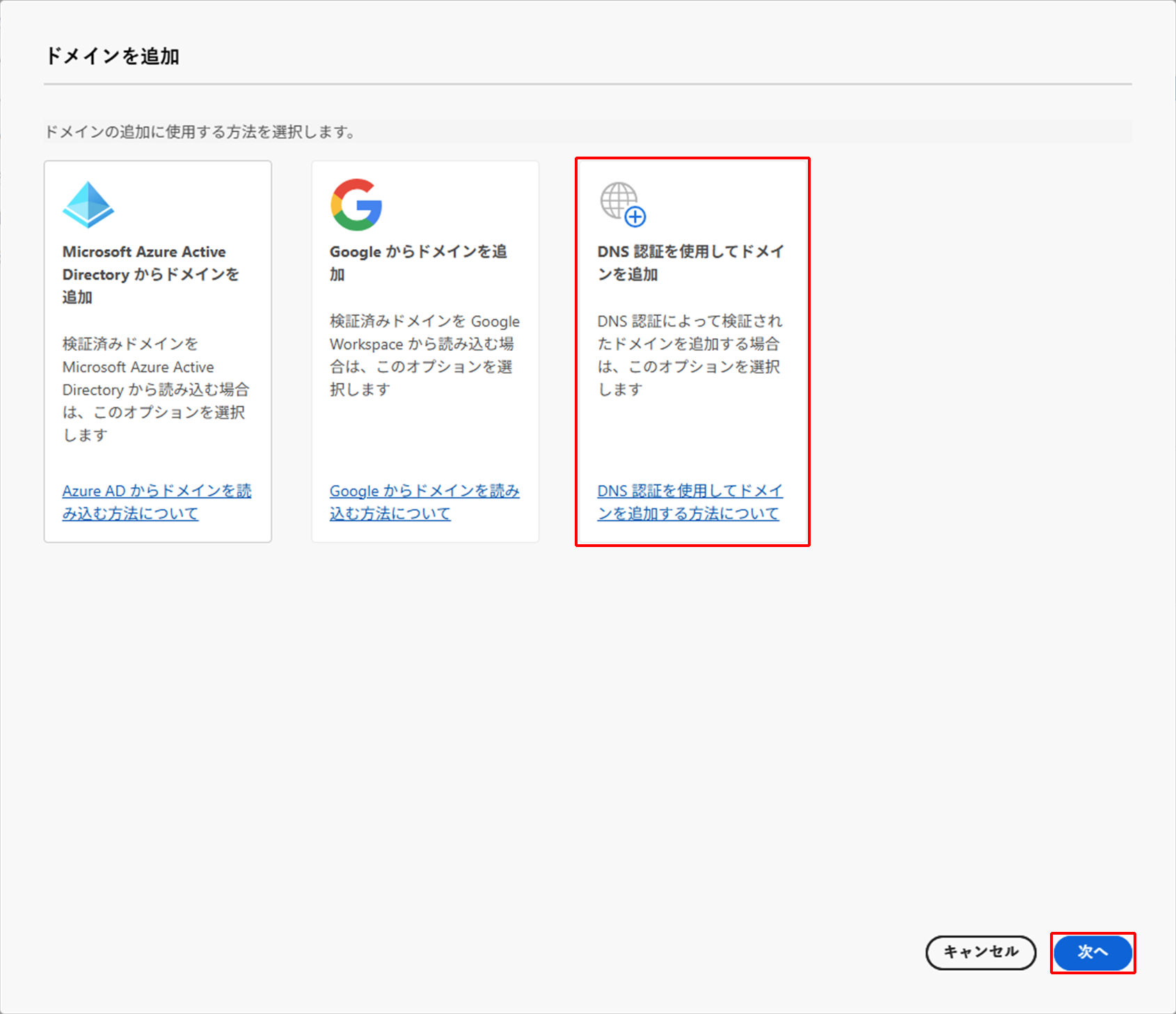

9. 「DNS 認証を使用してドメインを追加」をクリックし、「次へ」をクリックします。

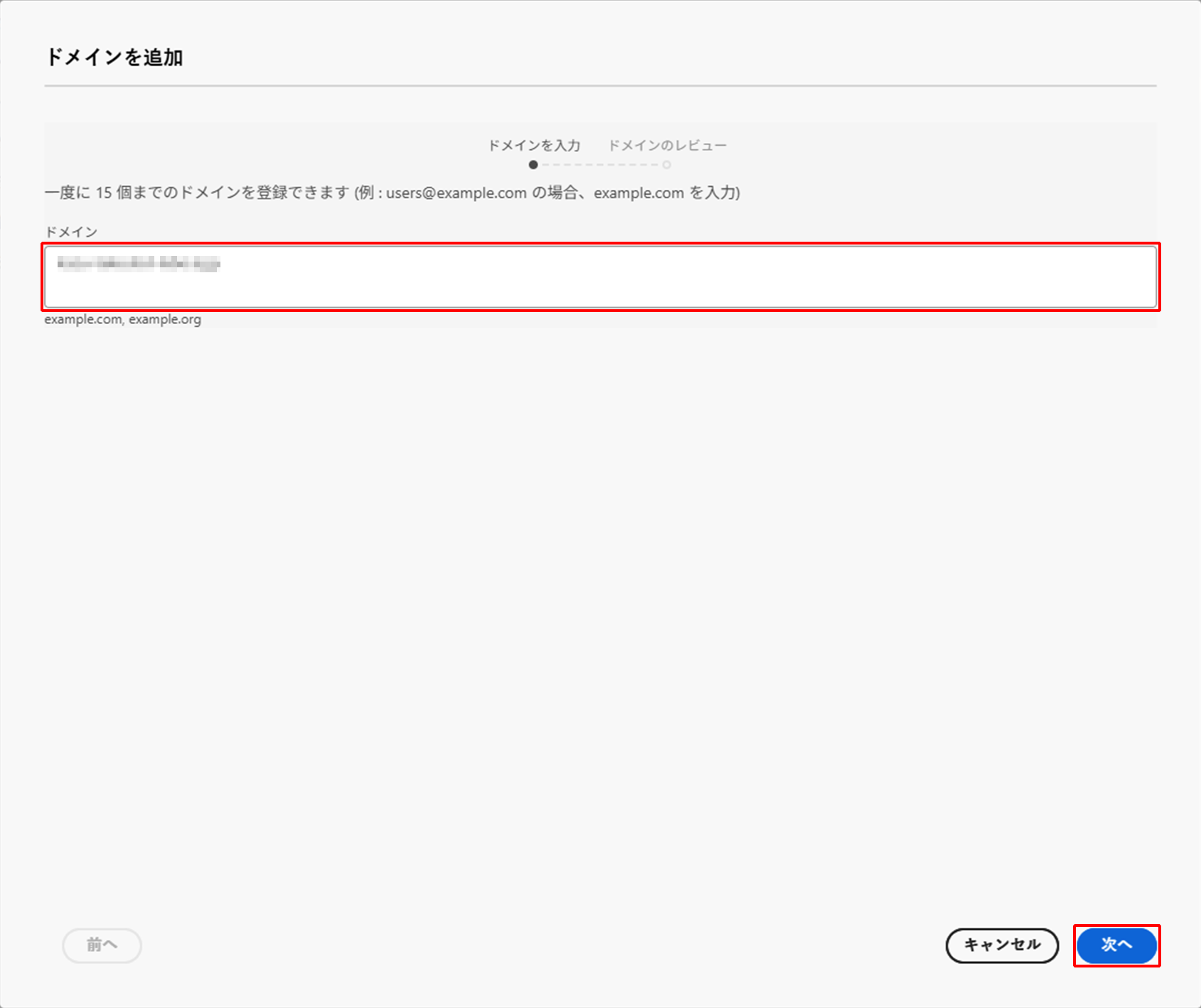

10. Adobeのログインに使用するメールアドレスのドメインを「ドメイン」に入力し、「次へ」をクリックします。

11. 「追加」をクリックします。

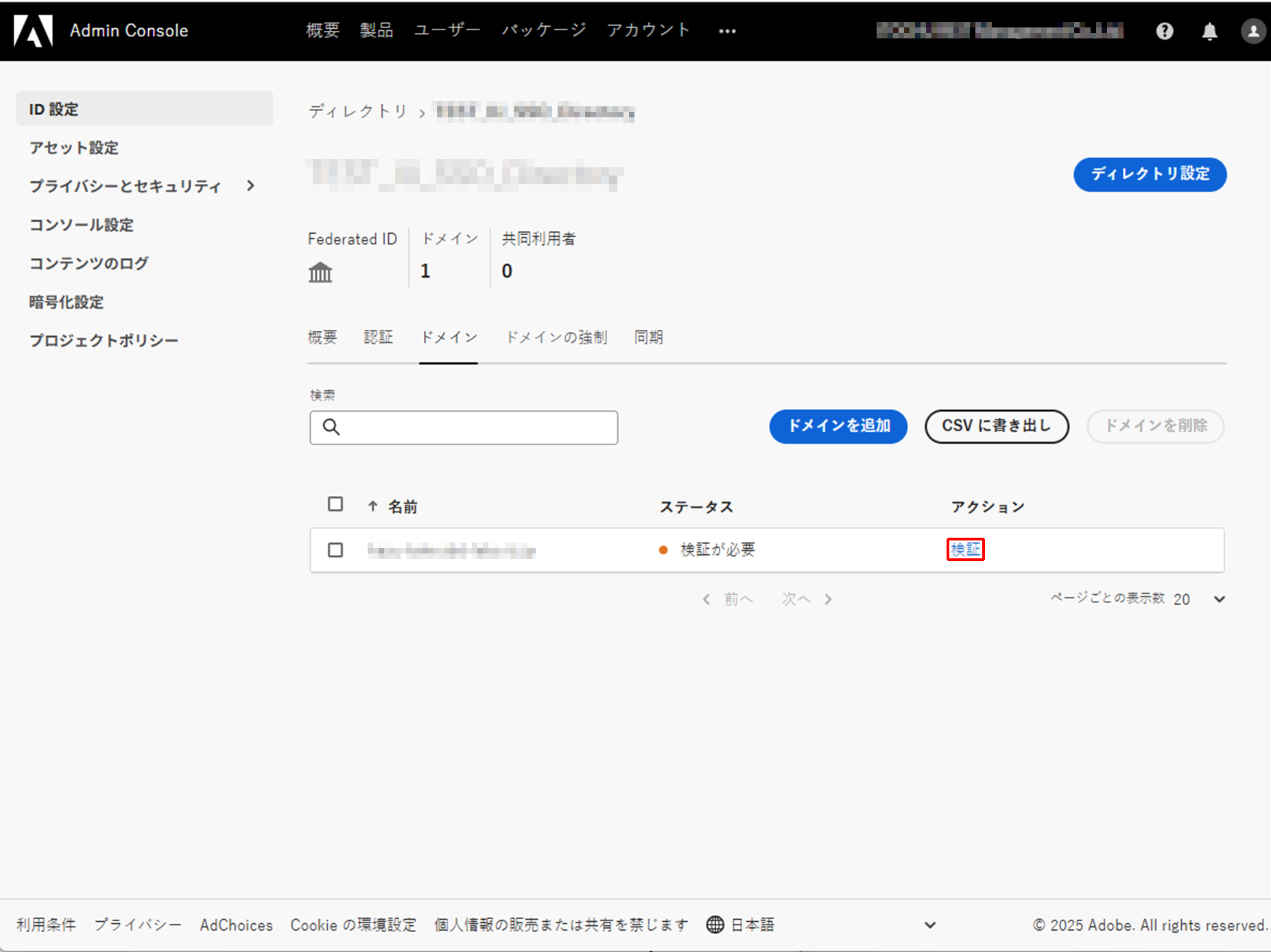

12. 追加したドメインの「検証」をクリックします。

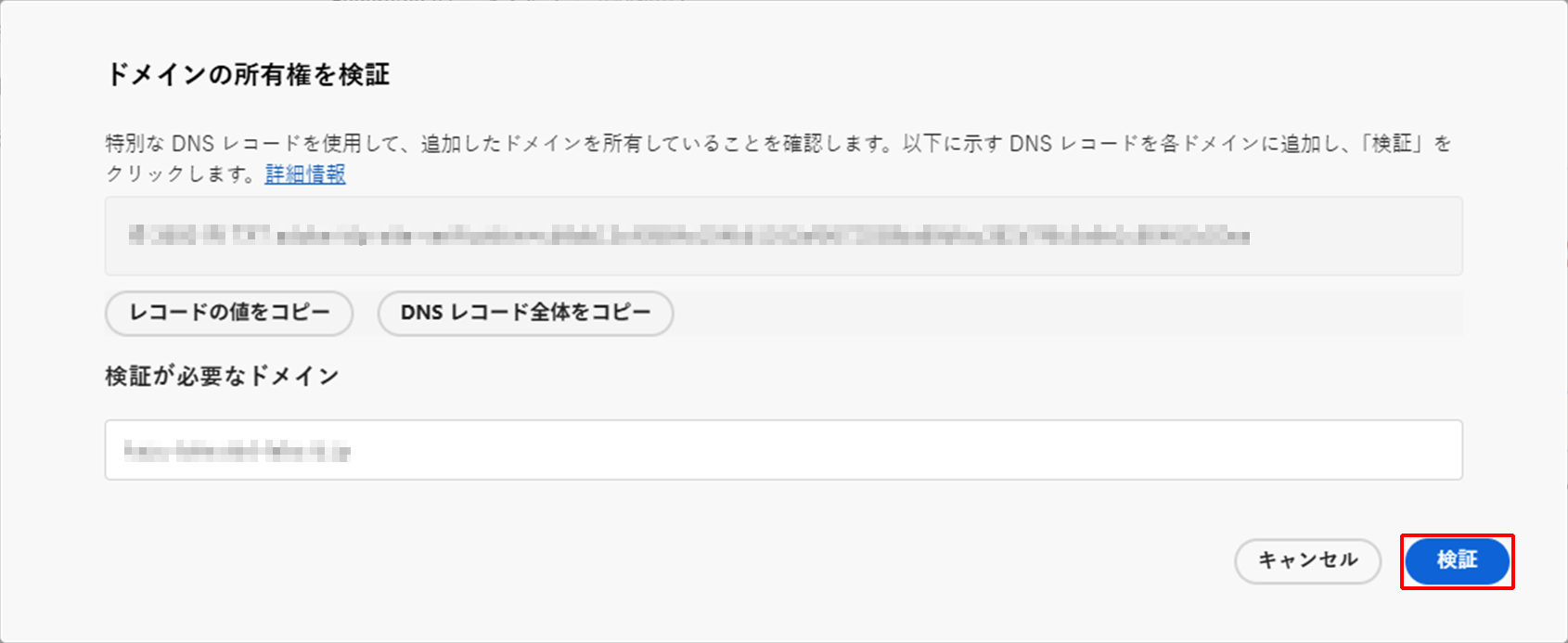

13. 利用しているDNSサーバの「TXTレコード」を設定します。「TXTレコード」の設定完了後、「検証」をクリックします。

【参考】

「検証」をクリックした際に「ドメインを検証できませんでした」と表示される場合は、メッセージに従って再試行します。

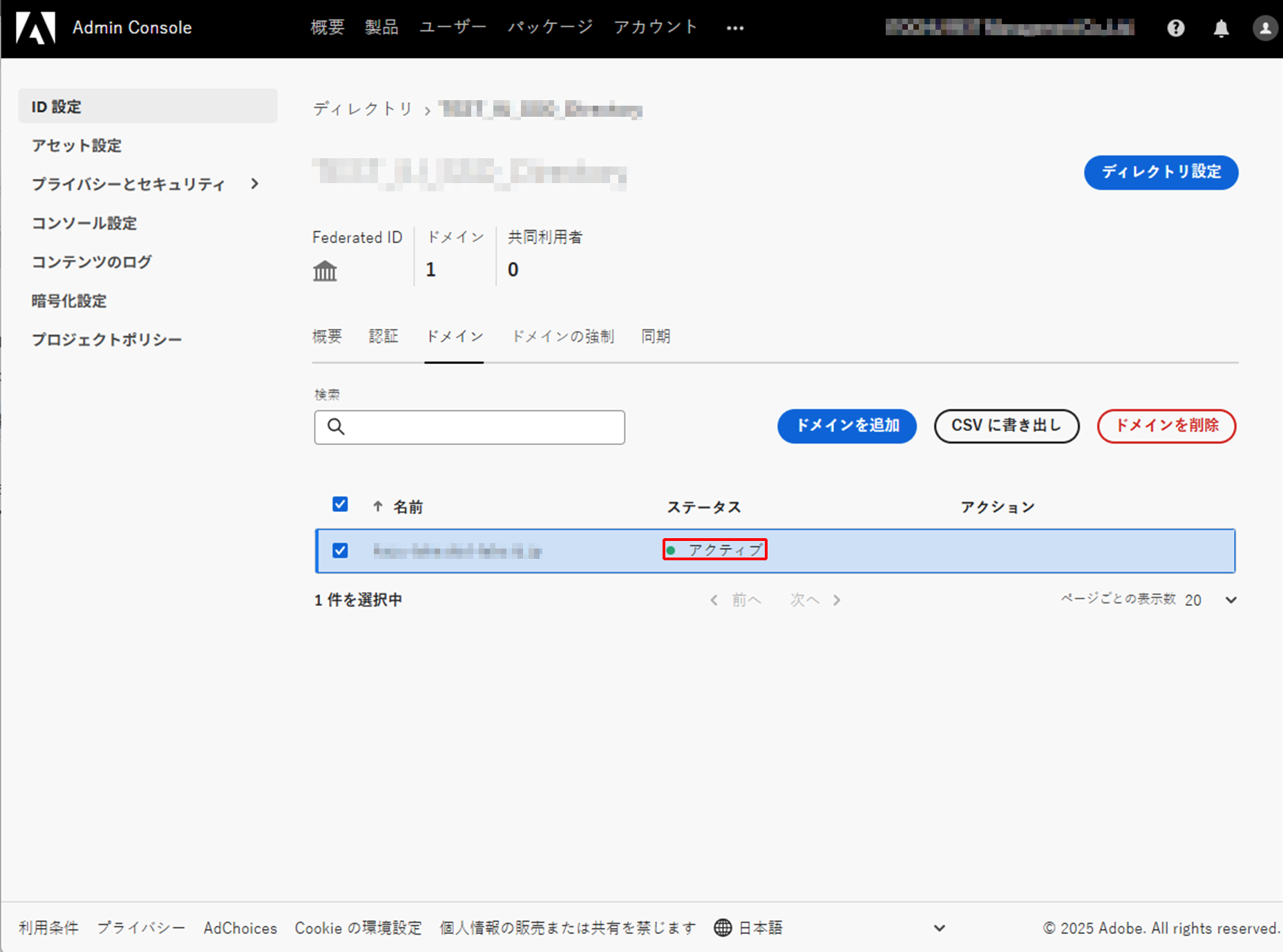

14. 「ステータス」がアクティブになっていることを確認します。

4. IIJ IDサービスのSAMLアプリケーションを設定する

1. 「アプリケーション」の「アプリケーションの管理」 をクリックします。

2. アプリケーションの「編集する」をクリックします。

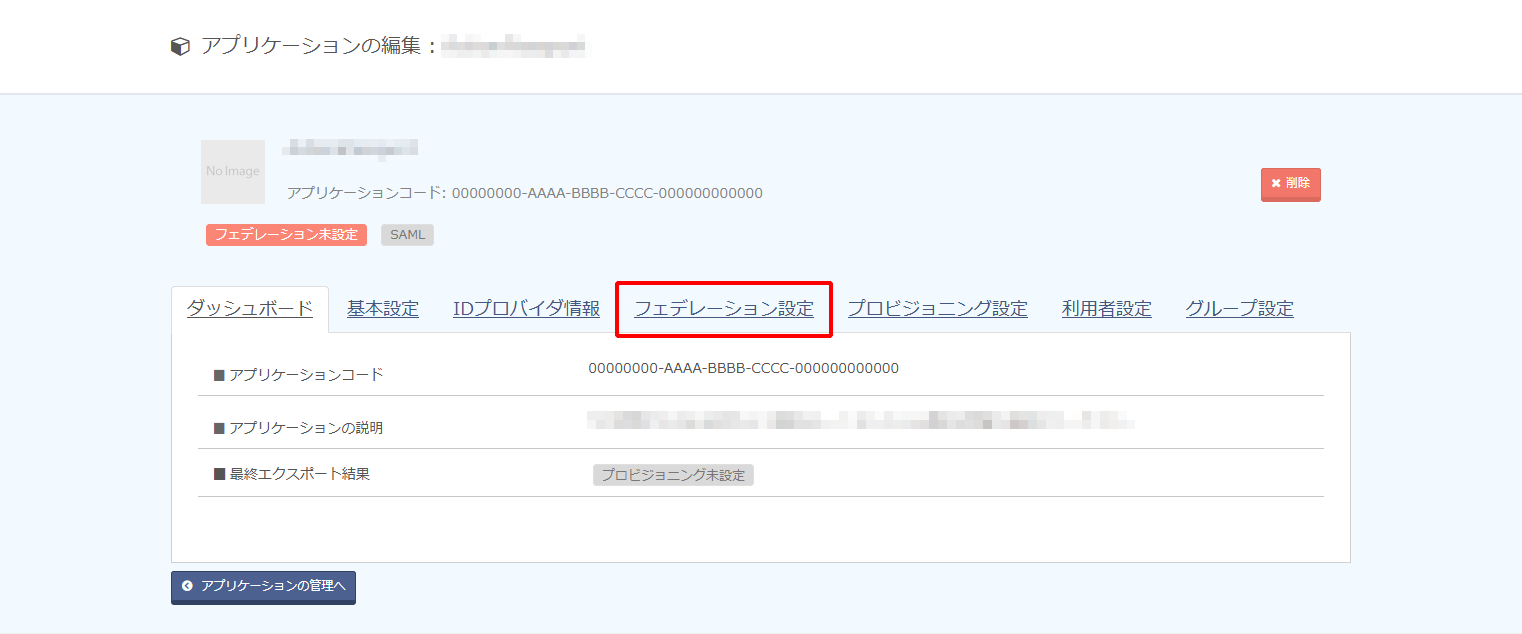

3. 「フェデレーション設定」をクリックします。

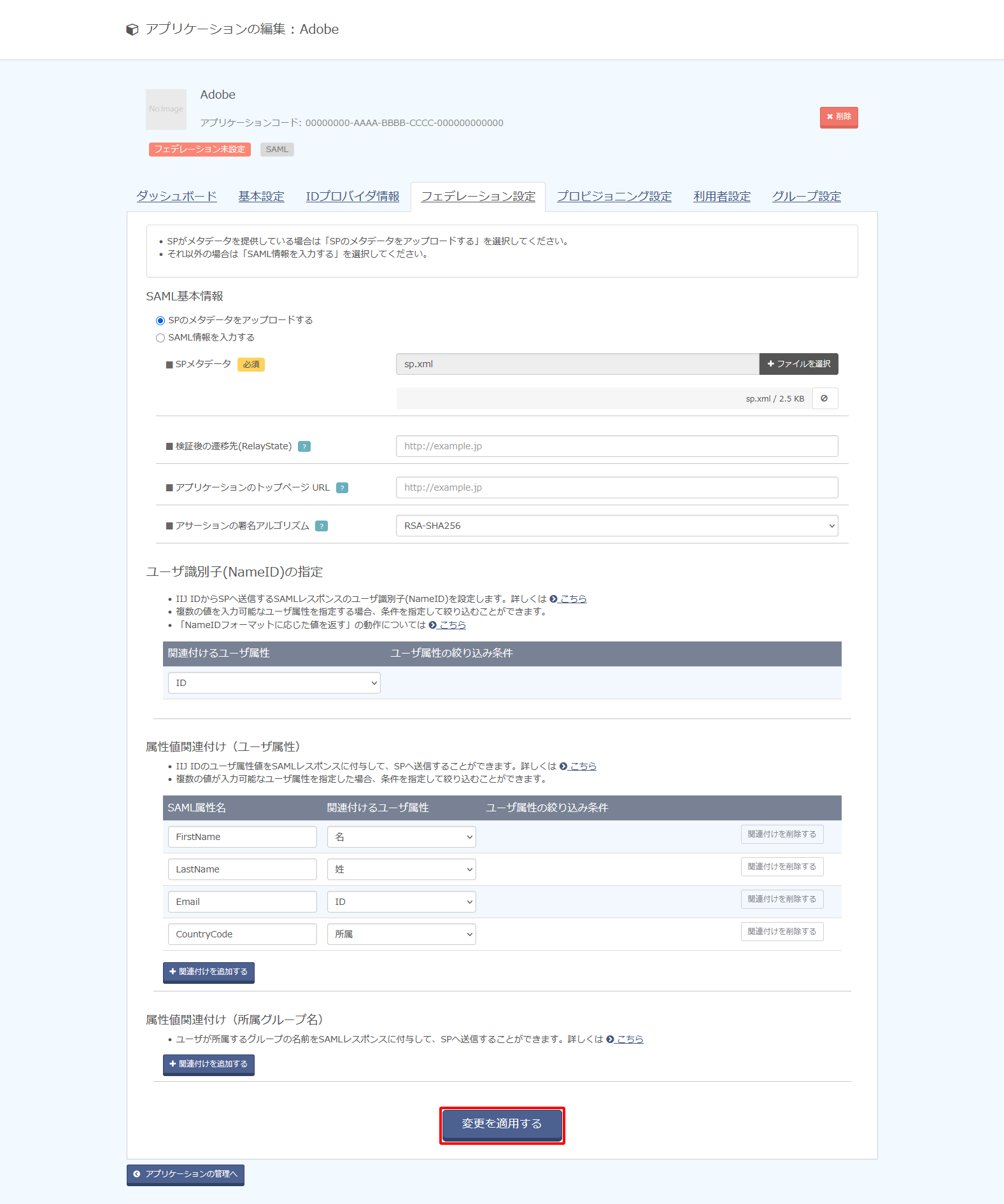

4. 以下のとおり設定し、「変更を適用する」をクリックします。

| 項目 | 内容 | 備考 | ||

|---|---|---|---|---|

| SAML基本情報 |

SPのメタデータをアップロードする | 「SPのメタデータをアップロードする」をチェック | ||

| SPメタデータ | 手順3-7で入手したSPのメタデータをアップロード |

|||

| 検証後の遷移先(RelayState) | (空欄) | |||

| アプリケーションのトップページURL | (空欄) | |||

| アサーションの署名アルゴリズム | 例) |

|||

| ユーザ識別子(NameID)の指定 | 関連付けるユーザ属性 | ID |

Adobeの「ユーザID」の値が格納されている属性を指定します |

|

属性値関連付け(ユーザ属性) |

例) |

例) |

Adobeの「名」の値が格納されている属性を指定します |

|

| 例) LastName |

例) |

Adobeの「姓」の値が格納されている属性を指定します |

||

| 例) |

例) |

Adobeの「ログインID(メールアドレス)」の値が格納されている属性を指定します |

||

| 例) CountryCode |

例) |

Adobeの「国コード」が格納されている属性を指定します 指定属性の値がAdobeの指定する国コードの値でない場合、Adobe社でデフォルトに設定されている国が設定されます |

||

【参考】

「アサーションの署名アルゴリズム」は連携先サービス側で指定などがない場合、デフォルト値の「RSA-SHA256」を選択してください。

「RSA-SHA256」を指定して動作しない場合及び連携先サービス側で明示的にそれ以外のものが指定されている場合は、「RSA-SHA512」、または「RSA-SHA1」に変更し、連携を確認してください。

【参考】

- 「ユーザ識別子(NameID)」の指定は、ユーザ単位ではなくSAMLアプリケーション単位でのみ設定できます。

- 「ユーザ識別子(NameID)」の指定した属性にユーザが値を保持していない場合は SAML連携は失敗します。

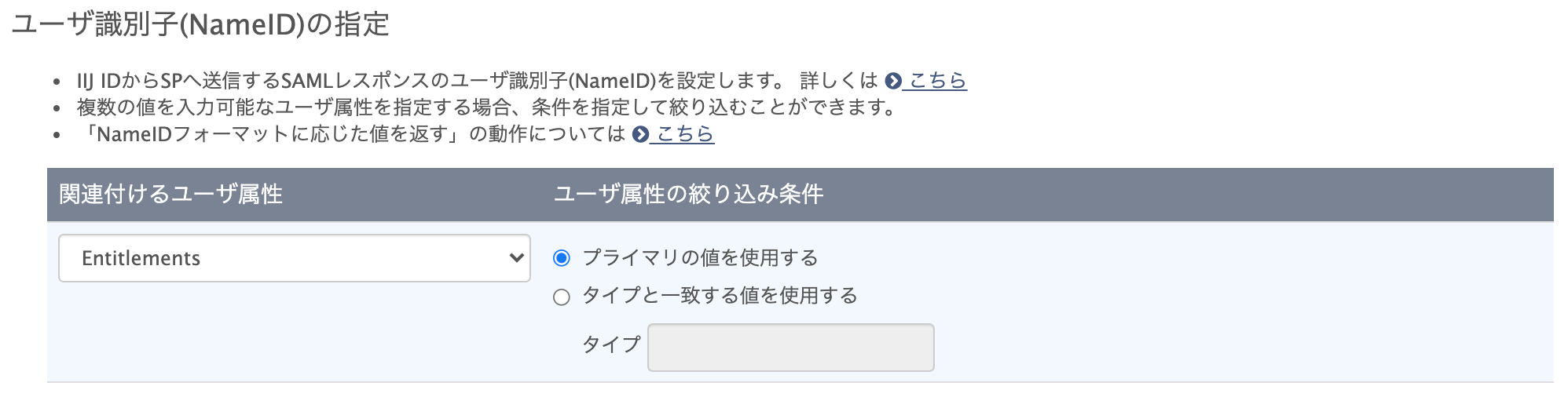

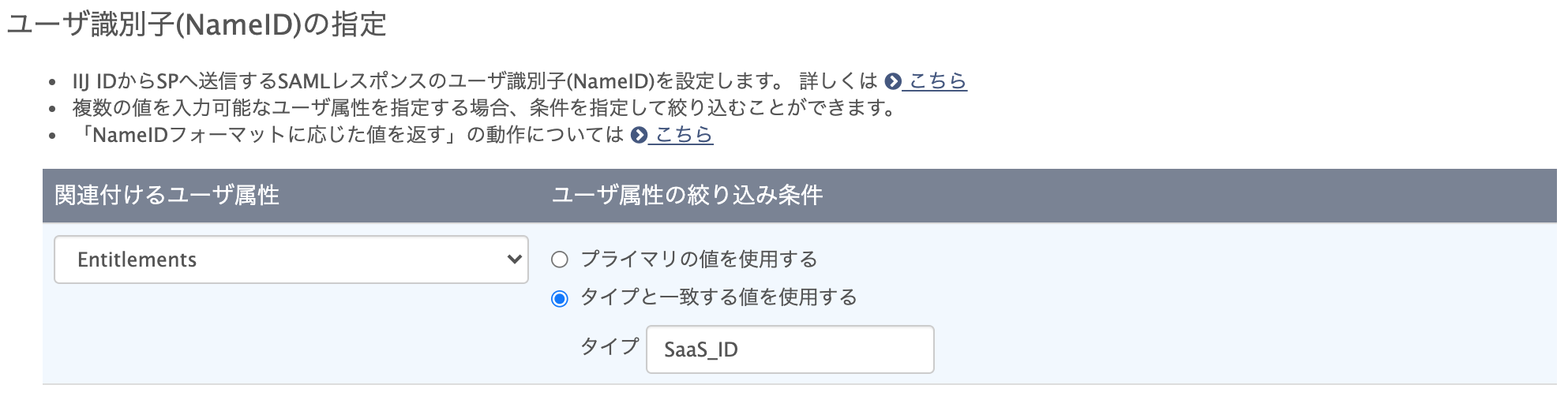

- 「ユーザ識別子(NameID)」にID以外の複数の値を持つ属性で指定する方法は以下のとおりです。

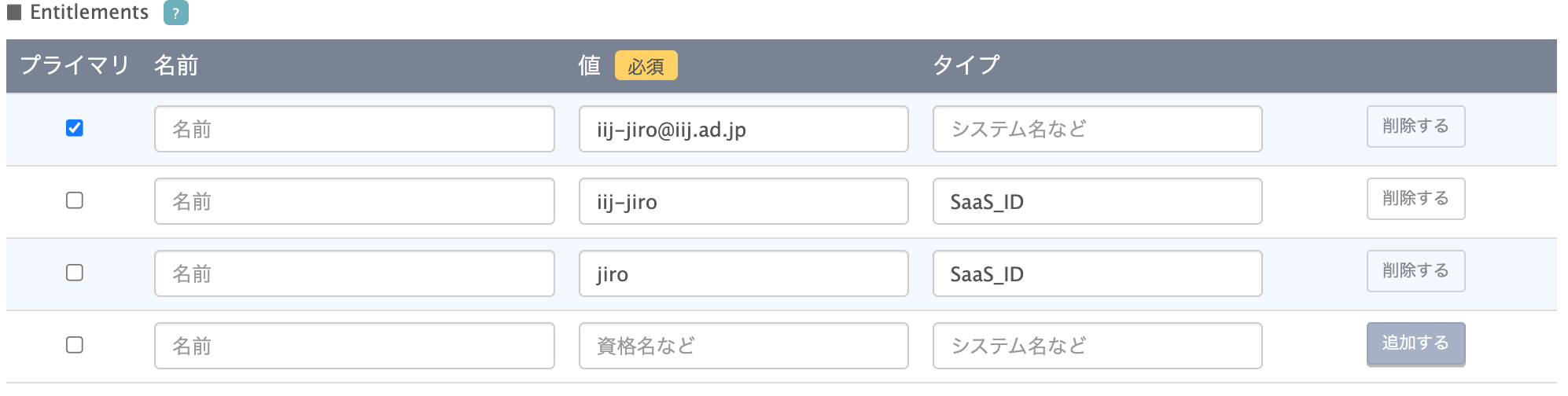

例として、IIJ IDサービスの各ユーザの属性「Entitlements」に以下のように値が設定されています。

- 連携先サービス側に「ユーザ識別子(NameID)」として渡す値が「iij-jiro@iij.ad.jp」の場合は、「プライマリの値を使用する」をチェックします。

- 連携先サービス側に「ユーザ識別子(NameID)」として渡す値が「iij-jiro」の場合は、「タイプと一致する値を使用する」をチェックし、タイプに「SaaS_ID」を指定します。

- 連携先サービス側に「ユーザ識別子(NameID)」として渡す値が「iij-jiro@iij.ad.jp」の場合は、「プライマリの値を使用する」をチェックします。

【注意】

- 「ユーザ識別子(NameID)」としてID以外の属性を指定していると、IIJ IDサービスに対する更新処理でその属性の値が更新される場合があります。ただし、その更新は連携先サービスまで伝搬されないため、IIJ IDサービス側の属性の値が更新されると、連携していたアカウントに接続できなくなります。「ユーザ識別子(NameID)」としている属性の値が更新される場合は、連携先サービス側で紐づく属性(多くの場合、ユーザID)を忘れずに更新してください。

- 以下の画像のように複数のタイプに「SaaS_ID」が設定されている場合、「ユーザ識別子(NameID)」に「SaaS_ID」を指定すると、サービスマニュアルに記載されているルールに基づいていずれかの単数値だけが採用されます。連携対象のサービスに管理者の意図しないアカウントがSAML連携される危険性があります。対象となる各ユーザにおいて、「ユーザ識別子(NameID)」として指定するタイプが複数個存在しないように注意してください。

【参考】

- 「属性値関連付け(ユーザ属性)」は、ユーザ単位ではなくSAMLアプリケーション単位でのみ設定できます。

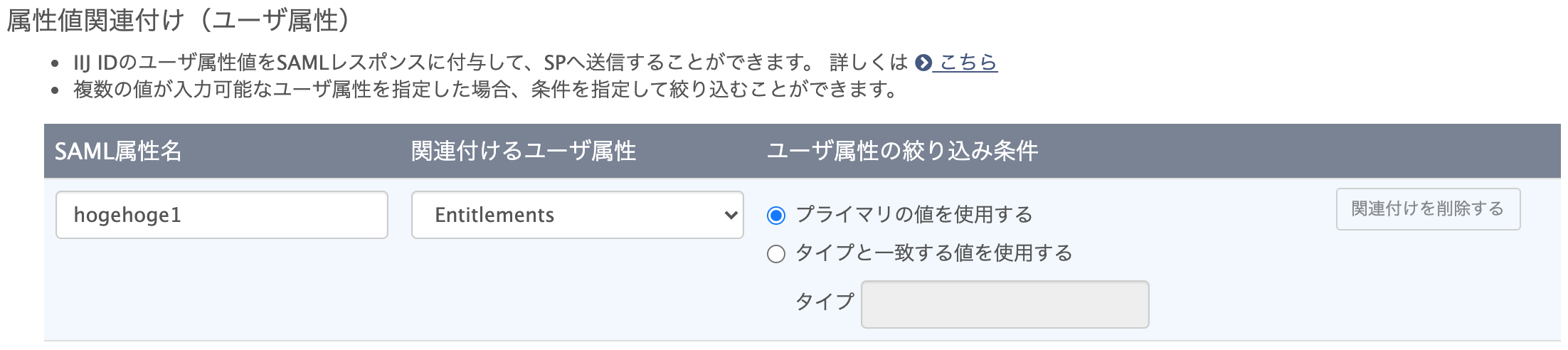

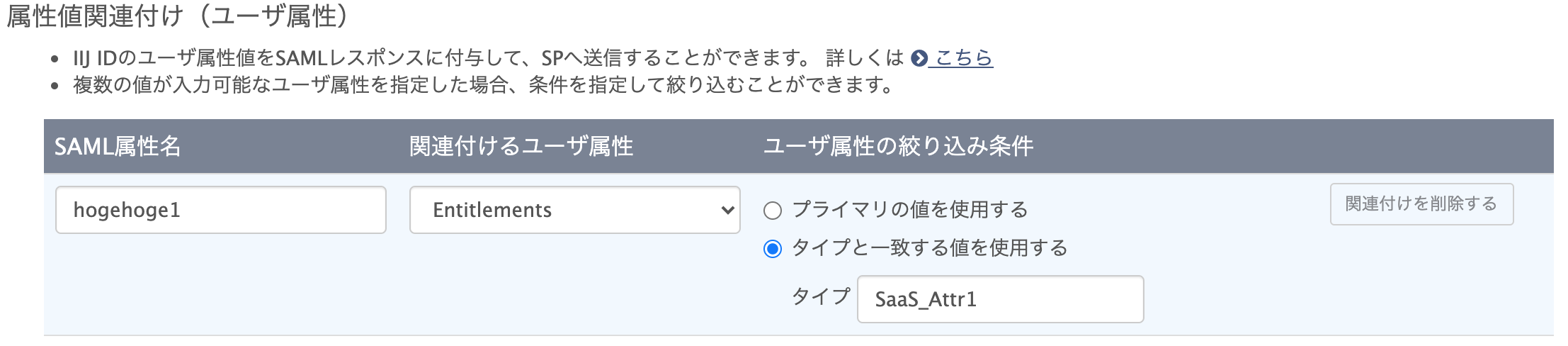

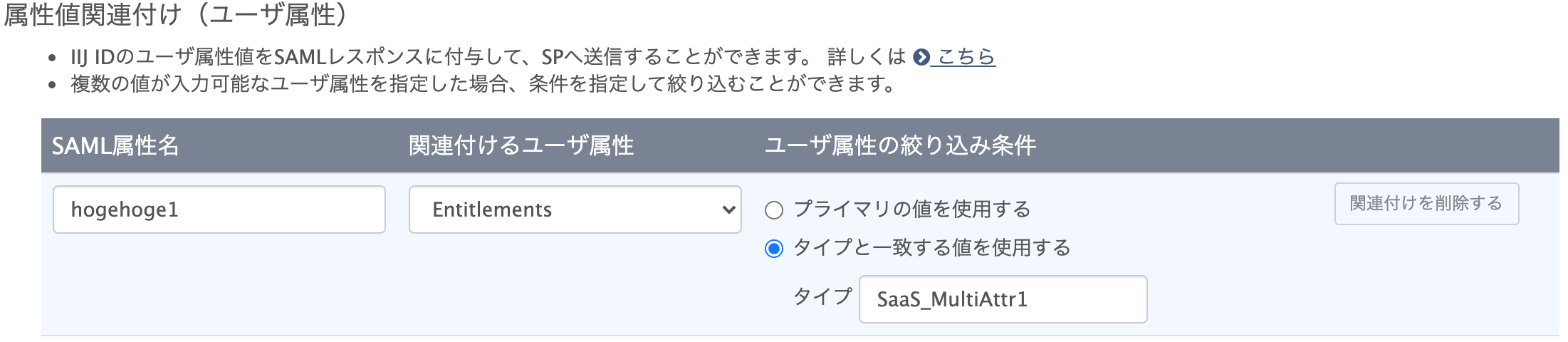

- 「属性値関連付け(ユーザ属性)」で複数値を持つ属性での指定する方法は以下のとおりです。

例として、IIJ IDサービスの各ユーザの属性「Entitlements」に以下のように値が設定されています。

- 連携先サービス側に「属性値関連付け(ユーザ属性)」として属性名が「hogehoge1」、渡したい値が「abc」の場合は、「プライマリの値を使用する」をチェックします。

- 連携先サービス側に「属性値関連付け(ユーザ属性)」として属性名が「hogehoge1」、渡したい値が「1234」の場合は、「タイプと一致する値を使用する」をチェックし、タイプに「SaaS_Attr1」を指定します。

- 連携先サービス側に「属性値関連付け(ユーザ属性)」として属性名が「hogehoge1」、渡したい値が「multi1」、「multi2」のように複数の場合は、「タイプと一致する値を使用する」をチェックし、タイプに「SaaS_MultiAttr1」を指定します。

- 連携先サービス側に「属性値関連付け(ユーザ属性)」として属性名が「hogehoge1」、渡したい値が「abc」の場合は、「プライマリの値を使用する」をチェックします。

【注意】

連携先サービスにてSAML Just-In-Provisioning機能が有効な場合、以下の点についてご注意ください。

- 連携先サービスのSAMLで認証するキーにIIJ IDサービスの「ID」以外の属性を指定している場合、IIJ IDサービス上では属性情報の変更が可能なため、連携先サービスでは認証時にこれまでとは別ユーザで接続されたと認識されます。そのため、新規ユーザとして作成処理が行われ、既存ユーザのリネーム処理が行われません。連携先サービスのSAMLで認証するキーとして指定する属性の値の変更については十分ご注意ください。

- 属性値関連付け(ユーザ属性)及び属性値関連付け(所属グループ名)を利用している場合、ユーザが連携先サービスにSAML連携した後にIIJ IDサービス側の該当属性を変更すると、連携先サービスでその該当属性に対しての更新処理が発生します。IIJ IDサービスと連携先サービスの双方でID情報を管理している場合は、IIJ IDサービスと連携先サービス間で該当属性同士の不整合が起きないように管理してください。

- ユーザの削除のトリガーは存在しません。定期的に管理者が手動にて連携先サービス上の該当ユーザの削除処理を行っていただく必要があります。

これらは連携先サービスで提供するSAML Just-In-Provisioning機能の仕様のため、IIJ IDサービスでの制限ではありません。

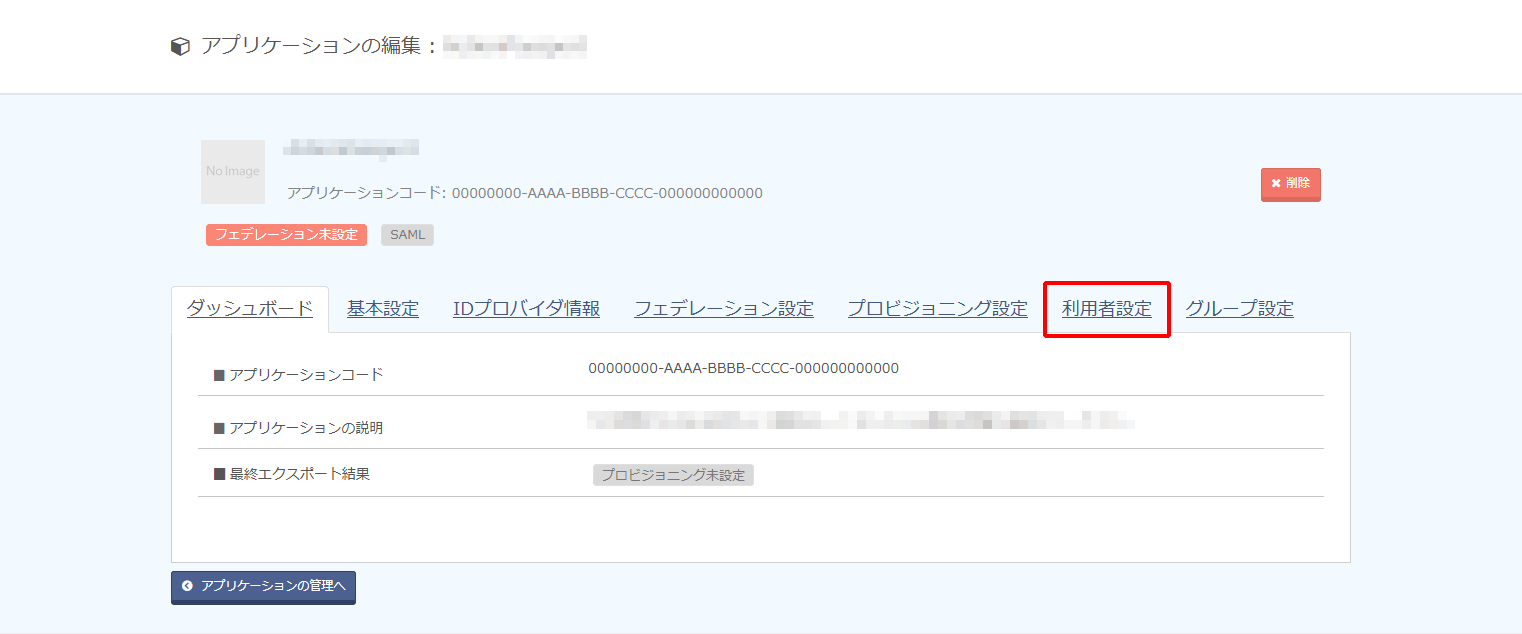

5. 「利用者設定」をクリックします。

6. 「利用者を追加する」をクリックし、アプリケーションにシングルサインオンさせたいグループ及びユーザを指定します。

【参考】

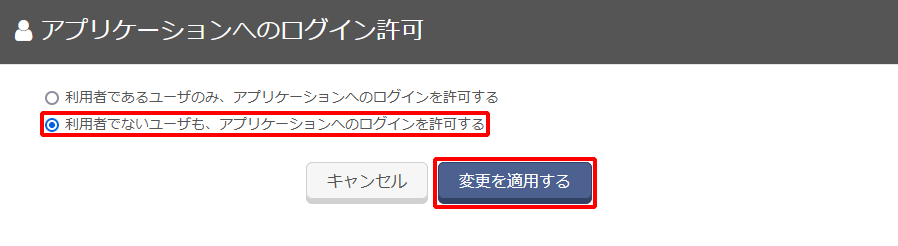

利用者に登録していないユーザにもこのアプリケーションを利用させたい場合は、「アプリケーションへのログイン」の「編集」をクリックします。

「利用者でないユーザも、アプリケーションへのログインを許可する」を選択し、「変更を適用する」をクリックします。