目次

- 1.仮想サーバの仕様

- 1.9 Fusion ioMemoryモデルの仮想サーバ専有タイプ故障時の保守

- 1.10 NVMeモデルの仮想サーバ専有タイプ故障時の保守

- 1.共通機能と情報

- 2.仮想サーバの設定

- 3.システムストレージの設定

- 4.追加ストレージの設定

- 5.ストレージアーカイブの操作

- 6.グローバルネットワークの操作

- 7.プライベートネットワークの設定

- 8.FW+LB 専有タイプの設定

- 9.FW+LB ベストエフォートタイプの設定

- 9.1 FW+LB ベストエフォートタイプの設定画面

- 9.2 FW+LB ベストエフォートタイプのネットワーク初期設定

- 9.3 FW+LB ベストエフォートタイプのExternal VIPの設定

- 9.4 FW+LB ベストエフォートタイプの監視用IPアドレスの割り当てと解除

- 9.5 FW+LB ベストエフォートタイプのスタティックルートの設定

- 9.6 FW+LB ベストエフォートタイプのロードバランシングの設定

- 9.7 FW+LB ベストエフォートタイプのFWルールの設定

- 9.8 FW+LB ベストエフォートタイプのSNATの設定

- 9.9 FW+LB ベストエフォートタイプの使用状況の確認

- 9.10 FW+LB ベストエフォートタイプの再起動

- 10.ファイアウォールの設定

- 11.IIJ統合運用管理サービス連携設定

- 12. ご利用中の仮想アプライアンスの確認

- B:サービス仕様

- 7.ファイアウォールの仕様

- 7.7 ファイアウォールの機能詳細

- 7.7.1 ファイアウォールの機能一覧

7.7.1 ファイアウォールの機能一覧

ファイアウォールの機能一覧を示します。

アドレスオブジェクト

1 つ以上のIPアドレス、もしくはネットワークアドレスをグループ化します。

送信元アドレスオブジェクト、もしくは送信先アドレスオブジェクトとして、ポリシーの設定で利用します。

1 つのアドレスオブジェクトには IPv4 / IPv6 を混在して設定することが可能です。

アドレスオブジェクトには以下の設定項目があります。

| 項目 | 仕様 |

|---|---|

| アドレス |

アドレスオブジェクトに設定するアドレスです。

|

| 名前 |

アドレスオブジェクトの名前です。 お客様が識別しやすい名前を自由につけることができます。

|

- 設定には以下の制限があります。

- 1 つのアドレスオブジェクトに設定できるIPアドレス、および、ネットワークアドレスの上限は 10個 です。

- 作成することのできるアドレスオブジェクトの上限は 100個 です。

- 同じアドレスオブジェクト内で重複した内容を設定することはできません。

- ドメイン名を指定することはできません。

- アドレス情報を空欄で設定することはできません。

サービスオブジェクト

ファイアウォールの通信の内容を定義・管理します。

サービスオブジェクトには以下の設定項目があります。

| 項目 | 仕様 |

|---|---|

| 名前 |

サービスオブジェクトの名前です。 お客様が識別しやすい名前を自由につけることができます。

|

| プロトコル |

通信のプロトコルを以下から 1 つ選択します。

|

| 宛先ポート番号 |

通信の宛先のポート番号です。 1 つ以上のポート、もしくはポート範囲を指定します。

1 - 65535 の範囲の数値が設定できます。 設定できる項目は 5 項目までです。

※プロトコルが ICMP の場合は指定できません。 |

- 設定には以下の制限があります。

- 1 つのサービスオブジェクトに設定できるプロトコルは 1 つだけです。

- 1 つのサービスオブジェクトに設定できる宛先ポート番号の項目数の上限は 5項目です。

- ポート数の上限ではありません(例: 1-1024 は 1 項目扱いです)

- FTP のタイムアウトは指定できません。

- 作成することのできるサービスオブジェクトの上限は 30です。

- NAPTを利用時、Active FTP は利用できません。

ポリシー

アドレスオブジェクトおよびサービスオブジェクトなどの情報を組み合わせて、ファイアウォールを通過する通信のポリシーを設定します。

ファイアウォールはポリシー内容に則って、通信を評価し、フィルタを実行します。

ポリシーには以下の設定項目があります。

| 項目 | 仕様 |

|---|---|

| 名前 |

ポリシーの名前です。 お客様が識別しやすい名前を自由につけることができます。

|

| 有効・無効 |

ポリシーを有効にするか無効にするかを選択します。 有効にしたポリシーのみが実際の設定としてファイアウォールに反映されます。 |

| アクション |

条件(送信元、送信先、サービス)に合致した場合のファイアウォールの動作です。 以下から 1 つ選択します。

注 意

|

| 送信元 |

通信の送信元アドレス情報です。 作成したアドレスオブジェクトから 1 つ選択します。 |

| 送信先 |

通信の送信先アドレス情報です。 作成したアドレスオブジェクトから 1 つ選択します。 |

| サービス |

通信内容です。 作成したサービスオブジェクトから 1 つ選択します。 |

- ポリシーは上から順に評価され、最初に一致したポリシーが適用されます。

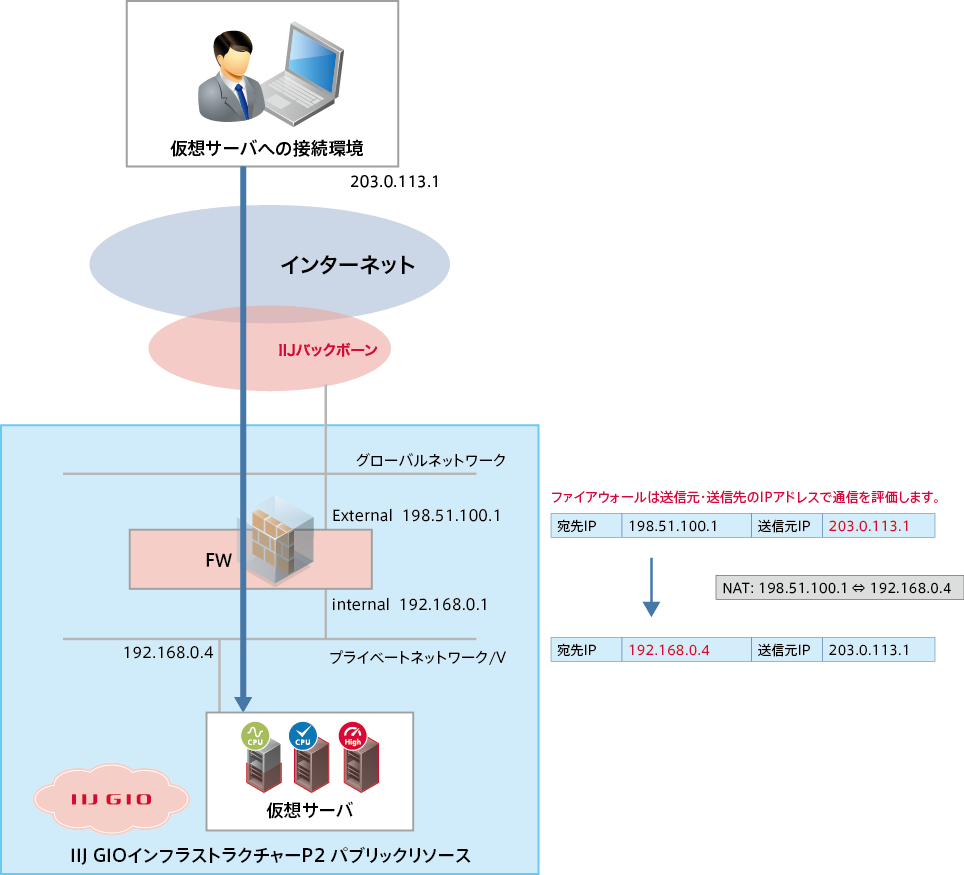

- ポリシーは End-to-End (送信元IPアドレス-送信先IPアドレス)で適用されます。そのため、NAT 設定時のポリシーは、ファイアウォールの実アドレスではなく変換後の宛先IPアドレスが送信先として評価されます。

- 設定したポリシーに適合しない通信は宛先によって挙動が変わります。

- 宛先がファイアウォールに設定されているアドレスの場合: TCP では RST を返し、それ以外では ICMP Unreachable を応答します。

- 宛先がファイアウォールに設定されていないアドレスの場合: DROP(破棄)されます

- 設定できるポリシーの上限は 100 です。

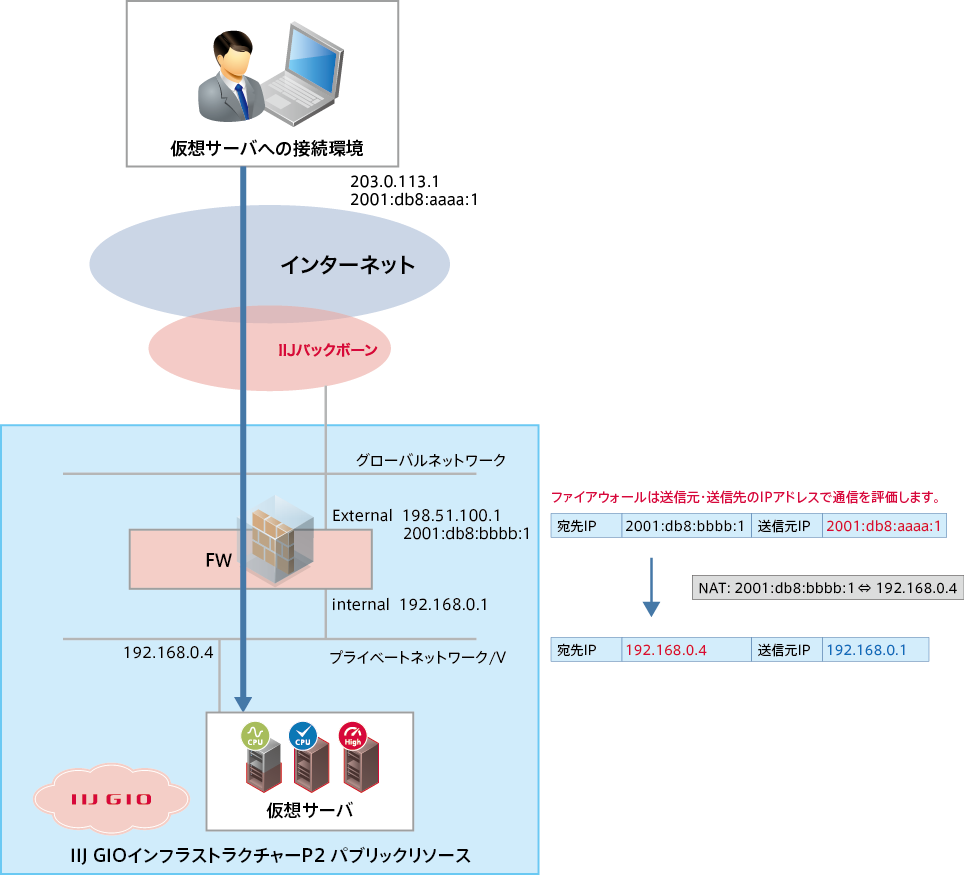

- IPv4 と IPv6 の NAT 設定時の挙動に以下の違いがあります。

- IPv4 ⇒ IPv4 NAT

- 送信元アドレスがそのまま評価され、変換後の宛先IPアドレスが送信先として評価されます。以下に説明図を記載します。

補 足- NAT機能の詳細については、「7.3 ファイアウォールの性能」をご覧ください。

- 送信元アドレスがそのまま評価され、変換後の宛先IPアドレスが送信先として評価されます。以下に説明図を記載します。

- IPv6 ⇒ IPv4 NAT

- ポリシーを評価する際は送信元アドレスがそのまま評価され、変換後の宛先IPアドレスが送信先として評価されます。

- 実際の通信では送信元IPアドレスはファイアウォールの internalネットワーク ゲートウェイアドレスへ変換されます。以下に説明図を記載します。

補 足NAT機能の詳細については、「7.3 ファイアウォールの性能」をご覧ください。

- IPv4 ⇒ IPv4 NAT

-

ステートフルインスペクションに対応しています。ポリシーで許可している通信に関して、戻りの通信を許可するために別のポリシーを明示的に設定する必要はありません。

スタティックルート

ファイアウォールにスタティックルートを設定します。

スタティックルートには以下の設定項目があります。

| 項目 | 仕様 |

|---|---|

| 宛先ネットワーク |

スタティックルートの宛先となるネットワークを指定します。 |

| 送信元 |

スタティックルートのゲートウェイアドレスを指定します。

|

- 設定には以下の制限があります。

- Externalネットワークがグローバルネットワークの場合、宛先「0.0.0.0/0」は設定できません。

- 設定できるスタティックルートの上限は 30 です。

- IPv6 のスタティックルートは設定できません。

ログ提供

Syslog のリモート転送でログ提供します。

Syslog のリモート転送には以下の設定項目があります。

| 項目 | 仕様 |

|---|---|

| プロトコル |

転送に利用するプロトコルを以下から選択します。

|

| アドレス |

転送先の Syslog サーバのアドレスを 1つ指定します。 複数指定することはできません。 |

| ポート番号 |

転送先の Syslog サーバのポート番号を指定します。 1 - 65535 の範囲の数値が設定できます。 |

- 設定には以下の制限があります。

- ダウンロード提供や問い合わせによる提供は行いません。

- ログ転送に伴う負荷や帯域の圧迫によりファイアウォールの性能が低下する恐れがあります。

- Facility 値 local0 で固定となり、変更はできません。

- サービスオブジェクトのプロトコルに FTP を指定した場合、ファイアウォール 自身が FTP プロトコルを解釈して中継を行うため、ログの形式が他のプロトコルと異なるものになります。(詳細は以下ログサンプルを参照ください。)

ログサンプル

以下のサンプルはログ転送後の syslogサーバ上のログのイメージです。先頭のタイムスタンプやホスト名 (ifwXXXXXXXX-master)、タグ (irelayd) は転送先のログサーバが付加しています。

TCP, UDP, ICMP の場合

ログは TCP, UDP, ICMP のセッションごとに出力されます。(id が個々のセッションを識別する ID です)

Oct 26 22:00:01 ifwXXXXXXXX-master irelayd Oct 26 22:00:00 2020 INFO l3logd[71031]: id=0 action=start proto=tcp 192.0.2.100:48940->198.51.100.200:80 time=1603717200

Oct 26 22:00:01 ifwXXXXXXXX-master irelayd Oct 26 22:00:00 2020 INFO l3logd[71031]: id=0 action=rulematch auth="1_HTTP_In_Office" host="Web" service="HTTP" user="Office"

Oct 26 22:00:01 ifwXXXXXXXX-master irelayd Oct 26 22:00:00 2020 INFO l3logd[71031]: id=0 action=dstnat proto=tcp 192.0.2.100:48940->198.51.100.200:80 to 192.0.2.100:48940->10.203.0.1:80

Oct 26 22:02:04 ifwXXXXXXXX-master irelayd Oct 26 22:02:04 2020 INFO l3logd[71031]: id=0 action=close proto=tcp 192.0.2.100:48940->198.51.100.200:80 ipackets=6 ibytes=430 opackets=4 obytes=526 duration=4 start=1603717200 finish=1603717204

Nov 2 20:50:51 ifwXXXXXXXX-master irelayd Nov 2 20:50:50 2020 INFO l3logd[66144]: id=1 action=start proto=udp 10.203.0.2:37532->192.0.2.153:53 time=1604317850

Nov 2 20:50:51 ifwXXXXXXXX-master irelayd Nov 2 20:50:50 2020 INFO l3logd[66144]: id=1 action=rulematch auth="2_DNS_UDP_Out" host="Any" service="DNS_UDP" user="Lan"

Nov 2 20:50:51 ifwXXXXXXXX-master irelayd Nov 2 20:50:50 2020 INFO l3logd[66144]: id=1 action=srcnat proto=udp 10.203.0.2:37532->192.0.2.153:53 to 198.51.100.200:52409->192.0.2.153:53

Nov 2 20:51:52 ifwXXXXXXXX-master irelayd Nov 2 20:51:52 2020 INFO l3logd[66144]: id=1 action=close proto=udp 10.203.0.2:37532->192.0.2.153:53 ipackets=1 ibytes=59 opackets=1 obytes=146 duration=0 start=1604317850 finish=1604317850

Nov 2 21:17:27 ifwXXXXXXXX-master irelayd Nov 2 21:17:27 2020 INFO l3logd[66144]: id=2 action=start proto=icmp 10.203.0.3:29253->192.168.0.10:8 type=8 code=0 time=1604319447

Nov 2 21:17:27 ifwXXXXXXXX-master irelayd Nov 2 21:17:27 2020 INFO l3logd[66144]: id=2 action=rulematch auth="3_ICMP_Lan" host="Lan" service="ICMP" user="Lan

Nov 2 21:18:15 ifwXXXXXXXX-master irelayd Nov 2 21:18:15 2020 INFO l3logd[66144]: id=2 action=close proto=icmp 10.203.0.3:29253->192.168.0.10:8 ipackets=5 ibytes=420 opackets=0 obytes=0 duration=4 start=1604319447 finish=1604319451

"action" の意味については以下で解説します。

| action | 意味 | 補足 |

|---|---|---|

| start | セッションの開始 |

|

| rulematch | FW ルールへのマッチ |

|

| dstnat | NAT |

|

| srcnat | NAPT |

|

|

close

|

セッションの終了 |

注 意

IPv6 から IPv4 に NAT した場合 action=close の統計情報で opackets, obytes が 0 になります。 |

FTP の場合

ログは FTP の中継ごとに出力されます。(relayid が個々の中継を識別する ID です)

Sep 18 18:18:47 ifwXXXXXXXX-master irelayd Sep 18 18:18:47 2024 NOTICE listen[603821]: relayid=12 action=accept family=inet4 proto=tcp type=stream src=192.168.2.6:49962 dst=192.168.1.5:21

Sep 18 18:18:47 ifwXXXXXXXX-master irelayd Sep 18 18:18:47 2024 NOTICE relay0[620681]: relayid=12 action=start

Sep 18 18:18:47 ifwXXXXXXXX-master irelayd Sep 18 18:18:47 2024 NOTICE relay0[620681]: relayid=12 action=rulematch auth="6_ALLOW_FTP_FROM_LAN" host="Any" service="FTP" user="Lan"

Sep 18 18:18:47 ifwXXXXXXXX-master irelayd Sep 18 18:18:47 2024 INFO relay0[620681]: relayid=12 action=ruleresolve service="FTP" allow=true need_cauth=false

Sep 18 18:18:47 ifwXXXXXXXX-master irelayd Sep 18 18:18:47 2024 NOTICE relay0[620681]: relayid=12 action=authok mode=ftp family=inet4 src=192.168.2.6:49962 dst=192.168.1.5:21

Sep 18 18:18:47 ifwXXXXXXXX-master irelayd Sep 18 18:18:47 2024 INFO relay0[620681]: relayid=12 action=connect src=192.168.2.6:49962 dst=192.168.1.5:21

Sep 18 18:18:50 ifwXXXXXXXX-master irelayd Sep 18 18:18:50 2024 INFO relay0[620681]: relayid=12 action=ftplogin mode=ftp username="anonymous"

Sep 18 18:18:58 ifwXXXXXXXX-master irelayd Sep 18 18:18:57 2024 INFO relay0[620681]: relayid=12 action=close cibytes=98 cobytes=706 sibytes=691 sobytes=98 duration=10.805 reason=byserver

"action" の意味については以下で解説します。

| action | 意味 | 補足 |

|---|---|---|

| accept | 接続の受け付け | |

| start | 中継の開始 |

|

| rulematch | FW ルールへのマッチ |

|

| ruleresolve | FW ルールの決定 |

|

| authok | FW ルールによって中継が許可された | |

| authng | FW ルールによって中継が拒否された | |

| connect | 中継先への接続 | |

| ftplogin | FTPのログイン認証に成功 | |

| ftploginfail | FTPのログイン認証に失敗 | |

|

close

|

中継の終了 |

注 意

IPv6 から IPv4 に NAT した場合 action=close の統計情報で opackets, obytes が 0 になります。 |

-

Passive FTPの場合、NAPTを設定している場合において、id=unknown action=srcnat のログが出力されます。